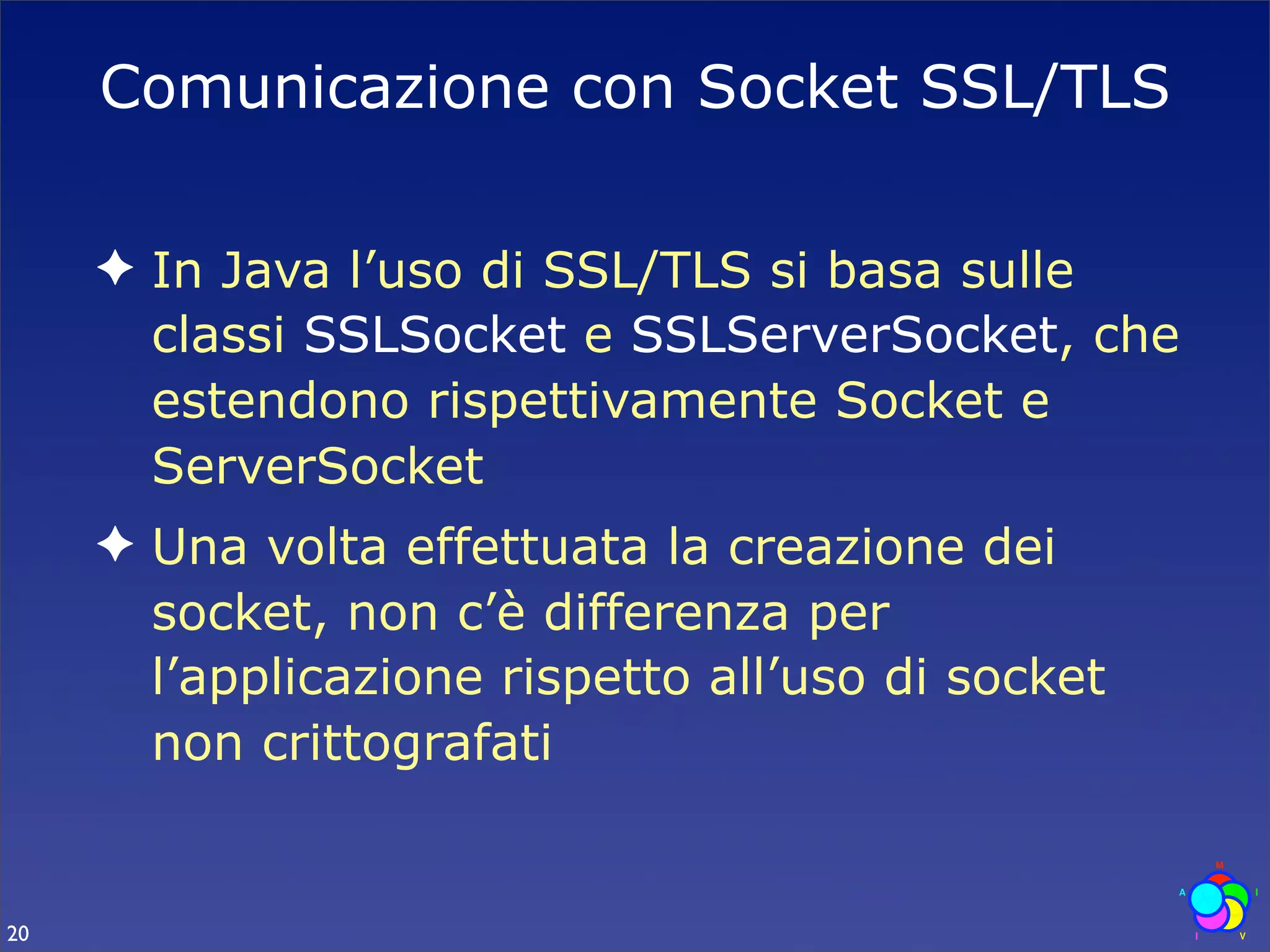

Il documento tratta dell'implementazione di socket SSL/TLS nel contesto della programmazione di rete, evidenziando l'importanza della crittografia per la sicurezza delle comunicazioni su Internet. Viene descritto il processo di generazione di chiavi e certificati e come utilizzare il Java Development Kit per gestirli. Infine, vengono fornite istruzioni su come creare e utilizzare socket SSL per client e server in Java.

![Generazione delle chiavi

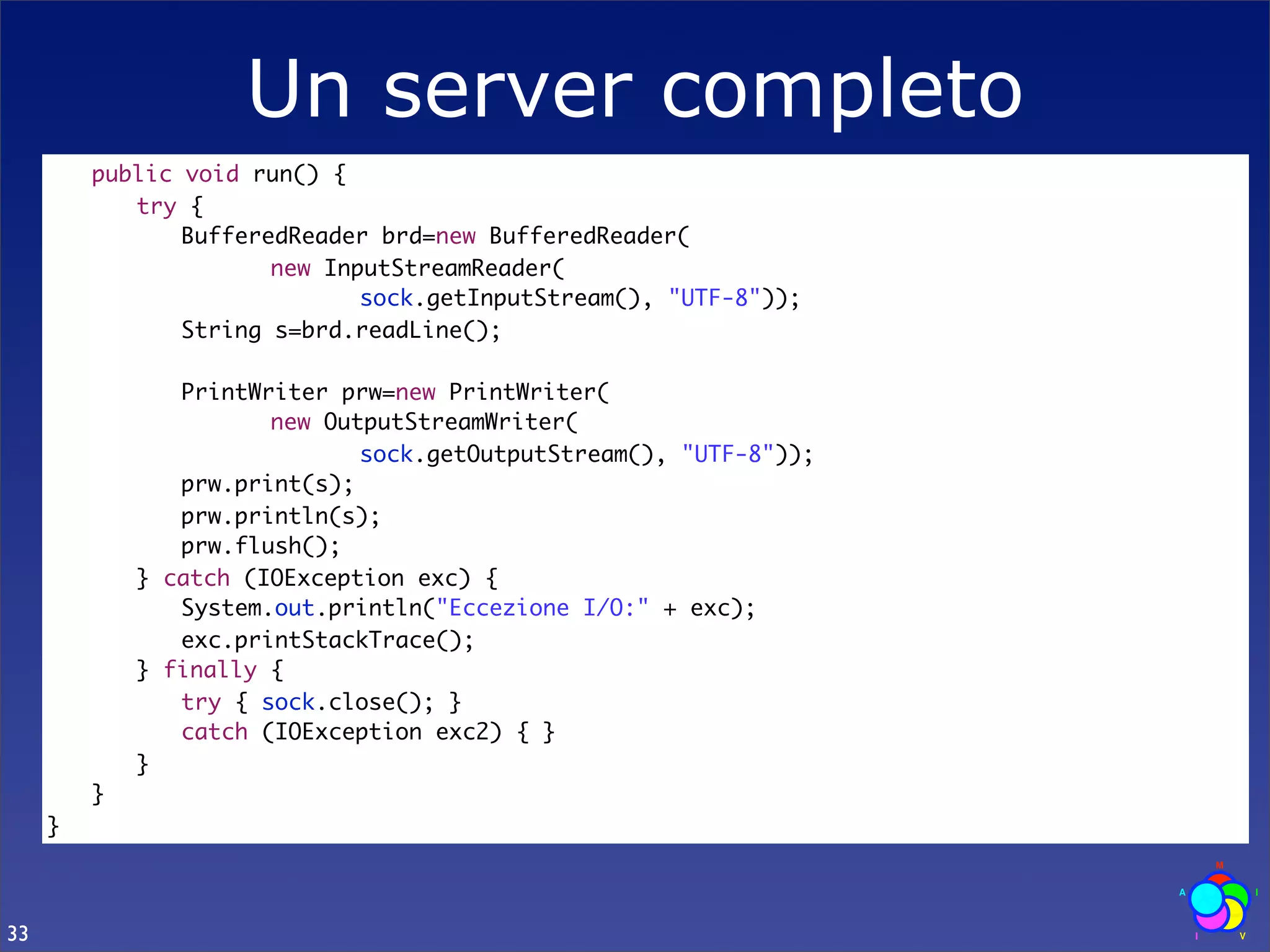

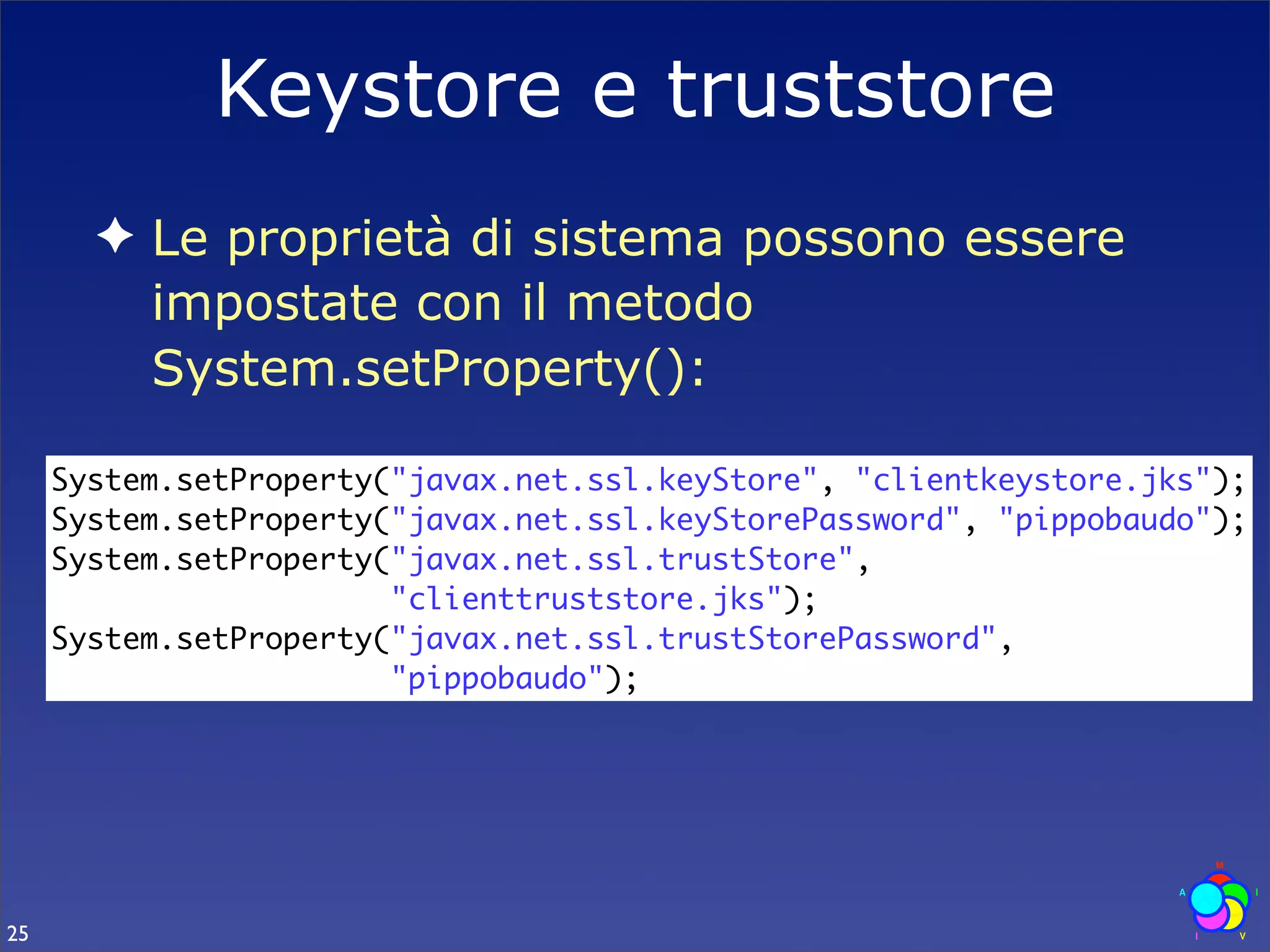

✦ Per generare una coppia di chiavi in un

keystore il comando è:

• keytool -genkey [opz...] -alias nome

-validity giorni -keystore keystore

✦ Il tool richiede alcune informazioni

sull’identità della persona che genera le

chiavi, che saranno memorizzate

all’interno delle chiavi stesse

✦ Il keystore è protetto da una password

13](https://image.slidesharecdn.com/lezione05-090630082227-phpapp01/75/Lezione-5-Socket-SSL-TLS-13-2048.jpg)

![Generazione delle chiavi

✦ Esempio

foggia% keytool -genkey -alias foggia -validity 365 -keystore keystore.jks

Immettere la password del keystore: pippobaudo

Specificare nome e cognome

[Unknown]: Pasquale Foggia

Specificare il nome dell'unit? aziendale

[Unknown]: diiie

Specificare il nome dell'azienda

[Unknown]: unisa

Specificare la localit?

[Unknown]: fisciano

Specificare la provincia

[Unknown]: sa

Specificare il codice a due lettere del paese in cui si trova l'unit?

[Unknown]: it

Il dato CN=Pasquale Foggia, OU=diiie, O=unisa, L=fisciano, ST=sa, C=it ?

corretto?

[no]: s

Immettere la password della chiave per <foggia>

(INVIO se corrisponde alla password del keystore):

foggia%

14](https://image.slidesharecdn.com/lezione05-090630082227-phpapp01/75/Lezione-5-Socket-SSL-TLS-14-2048.jpg)

![Generazione delle chiavi

✦ È possibile visualizzare il contenuto di un

keystore con il comando:

• keytool -list -v -keystore keystore

foggia% keytool -list -v -keystore keystore.jks

Immettere la password del keystore: pippobaudo

Tipo keystore: jks

Provider keystore: SUN

Il keystore contiene 1 entry

Nome alias: foggia

Data di creazione: 31-mar-2009

Tipo entry: keyEntry

Lunghezza catena certificati: 1

Certificato[1]:

Proprietario: CN=Pasquale Foggia, OU=diiie, O=unisa, L=fisciano, ST=sa, C=it

Organismo di emissione: CN=Pasquale Foggia, OU=diiie, O=unisa, L=fisciano,

ST=sa, C=it

Numero di serie: 49d1e411

Valido da Tue Mar 31 11:36:17 CEST 2009 a Wed Mar 31 11:36:17 CEST 2010

Impronte digitali certificato:

MD5: 58:A9:4F:D3:31:E9:C1:58:E3:75:5C:90:85:8D:81:13

SHA1: C1:20:ED:DC:43:14:00:F3:50:ED:07:15:D2:0A:93:B2:5C:38:21:B1

15](https://image.slidesharecdn.com/lezione05-090630082227-phpapp01/75/Lezione-5-Socket-SSL-TLS-15-2048.jpg)

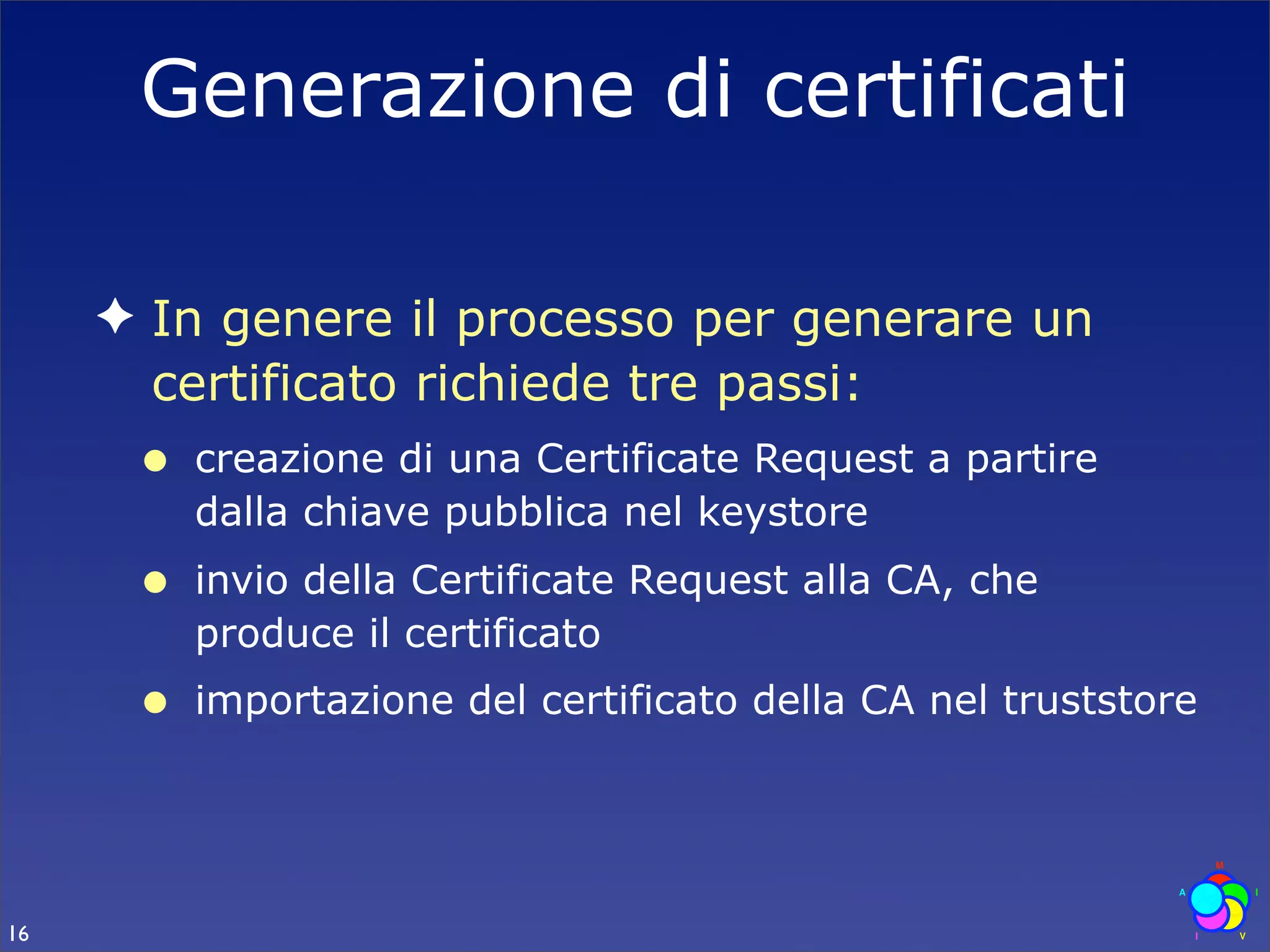

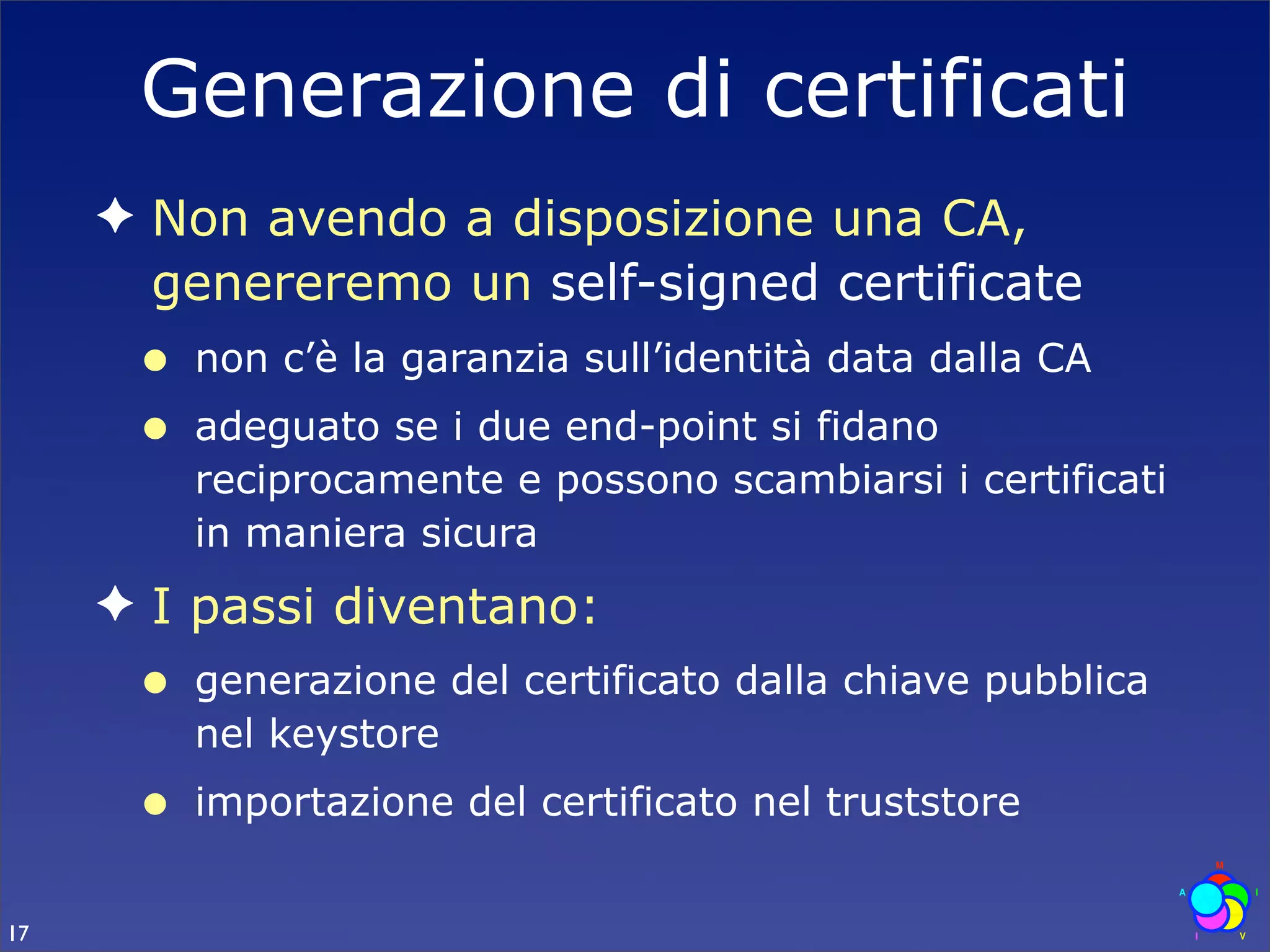

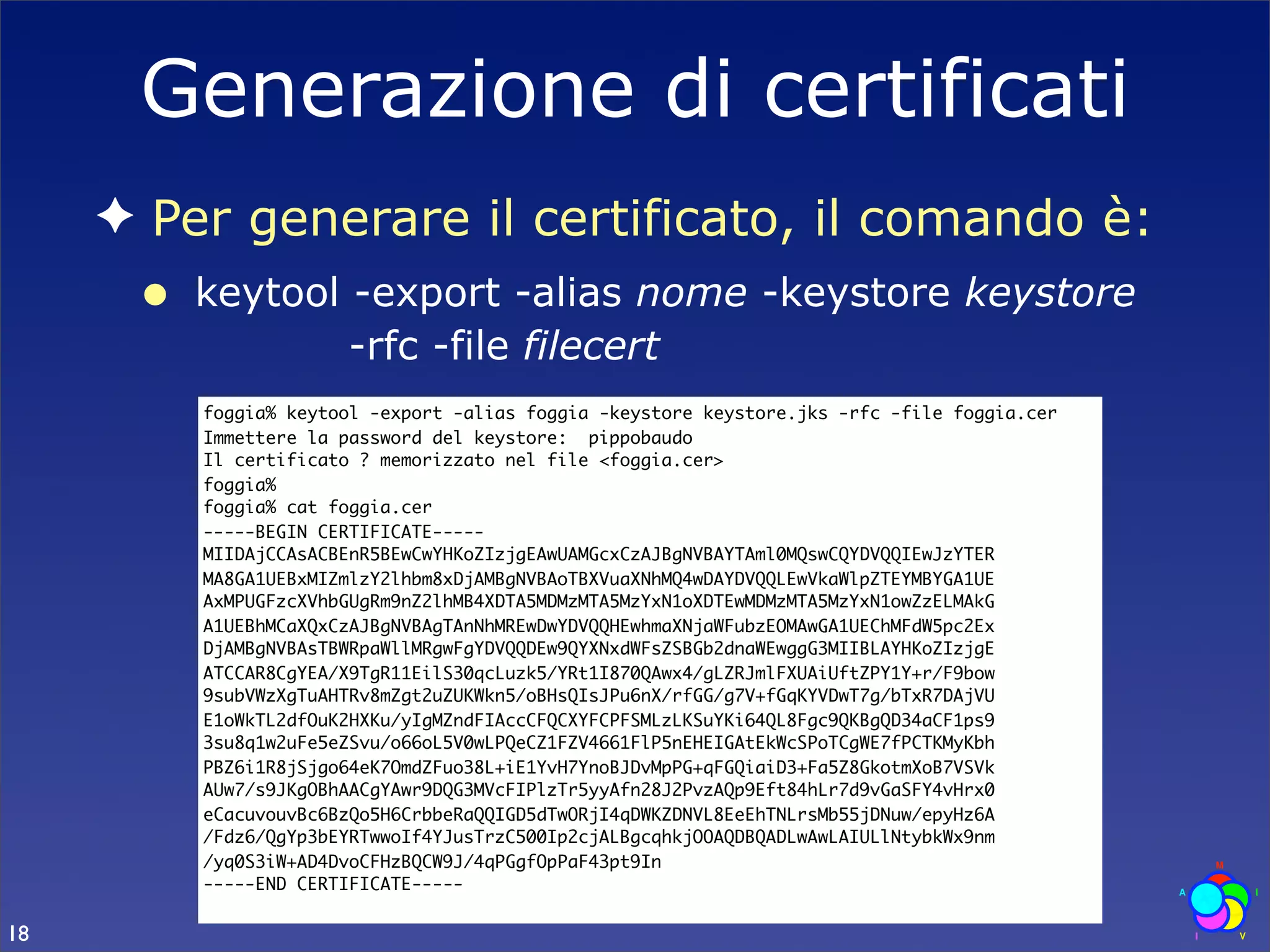

![Generazione di certificati

✦ Per importare il certificato, il comando è:

• keytool -import -alias nome -keystore truststore

-file filecert

foggia% keytool -import -alias foggiacert -keystore truststore.jks -file foggia.cer

Immettere la password del keystore: pippobaudo

Proprietario: CN=Pasquale Foggia, OU=diiie, O=unisa, L=fisciano, ST=sa, C=it

Organismo di emissione: CN=Pasquale Foggia, OU=diiie, O=unisa, L=fisciano, ST=sa,

C=it

Numero di serie: 49d1e411

Valido da Tue Mar 31 11:36:17 CEST 2009 a Wed Mar 31 11:36:17 CEST 2010

Impronte digitali certificato:

MD5: 58:A9:4F:D3:31:E9:C1:58:E3:75:5C:90:85:8D:81:13

SHA1: C1:20:ED:DC:43:14:00:F3:50:ED:07:15:D2:0A:93:B2:5C:38:21:B1

Considerare attendibile questo certificato? [no]: s

Il certificato ? stato aggiunto al keystore

foggia%

foggia% keytool -list -keystore truststore.jks

Immettere la password del keystore: pippobaudo

Tipo keystore: jks

Provider keystore: SUN

Il keystore contiene 1 entry

foggiacert, 31-mar-2009, trustedCertEntry,

Impronta digitale certificato (MD5): 58:A9:4F:D3:31:E9:C1:58:E3:75:5C:90:85:8D:81:13

19](https://image.slidesharecdn.com/lezione05-090630082227-phpapp01/75/Lezione-5-Socket-SSL-TLS-19-2048.jpg)

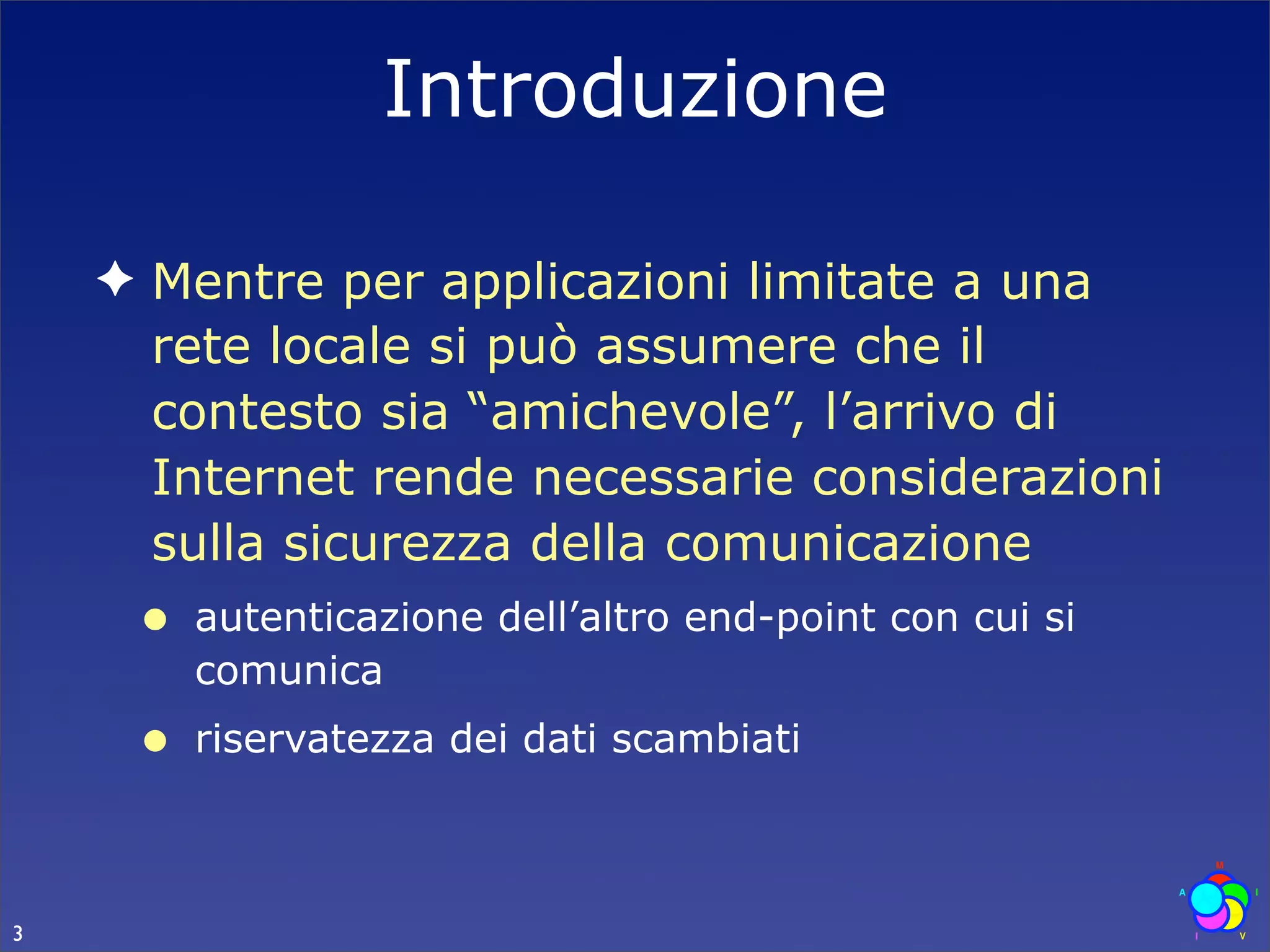

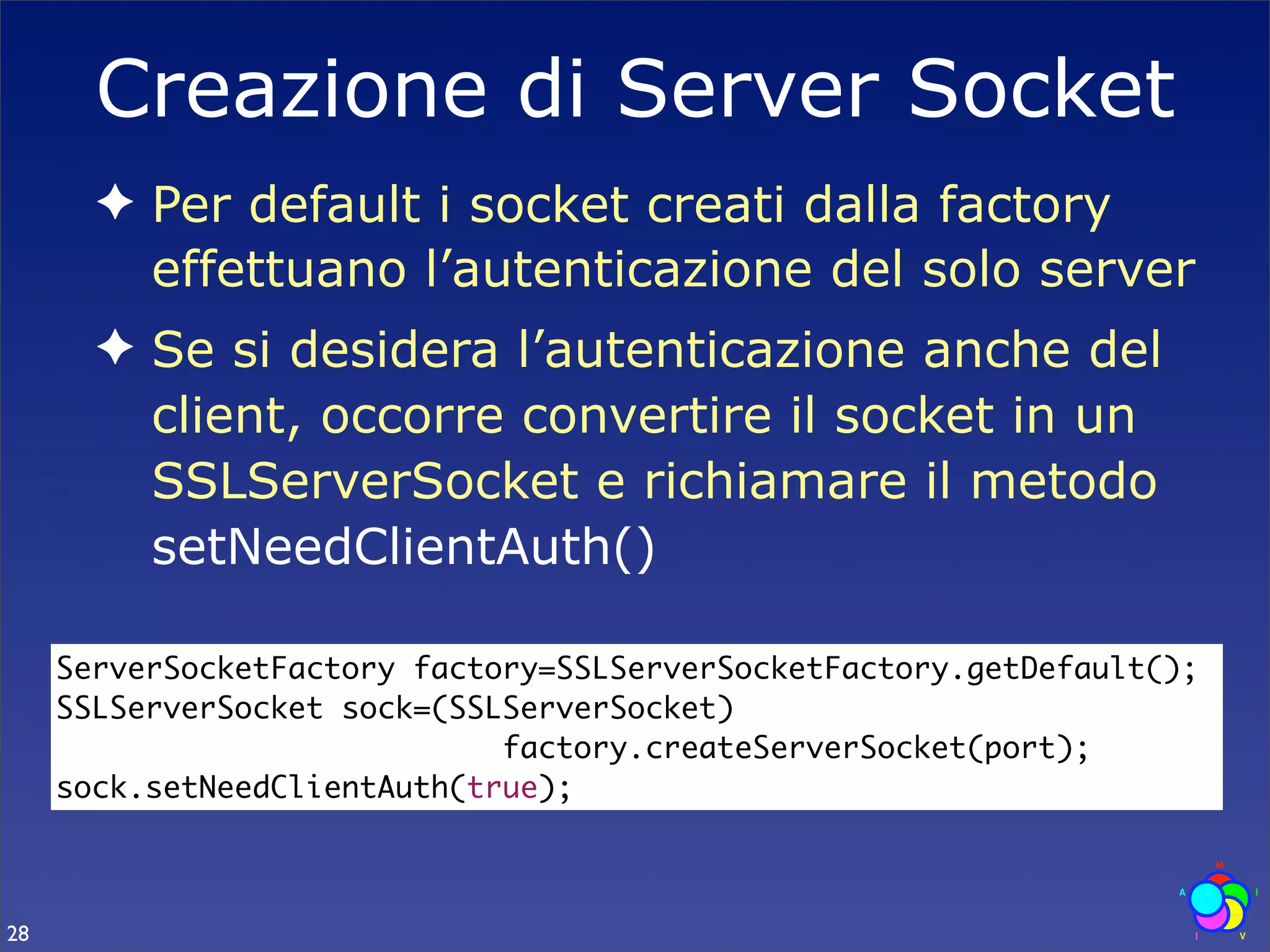

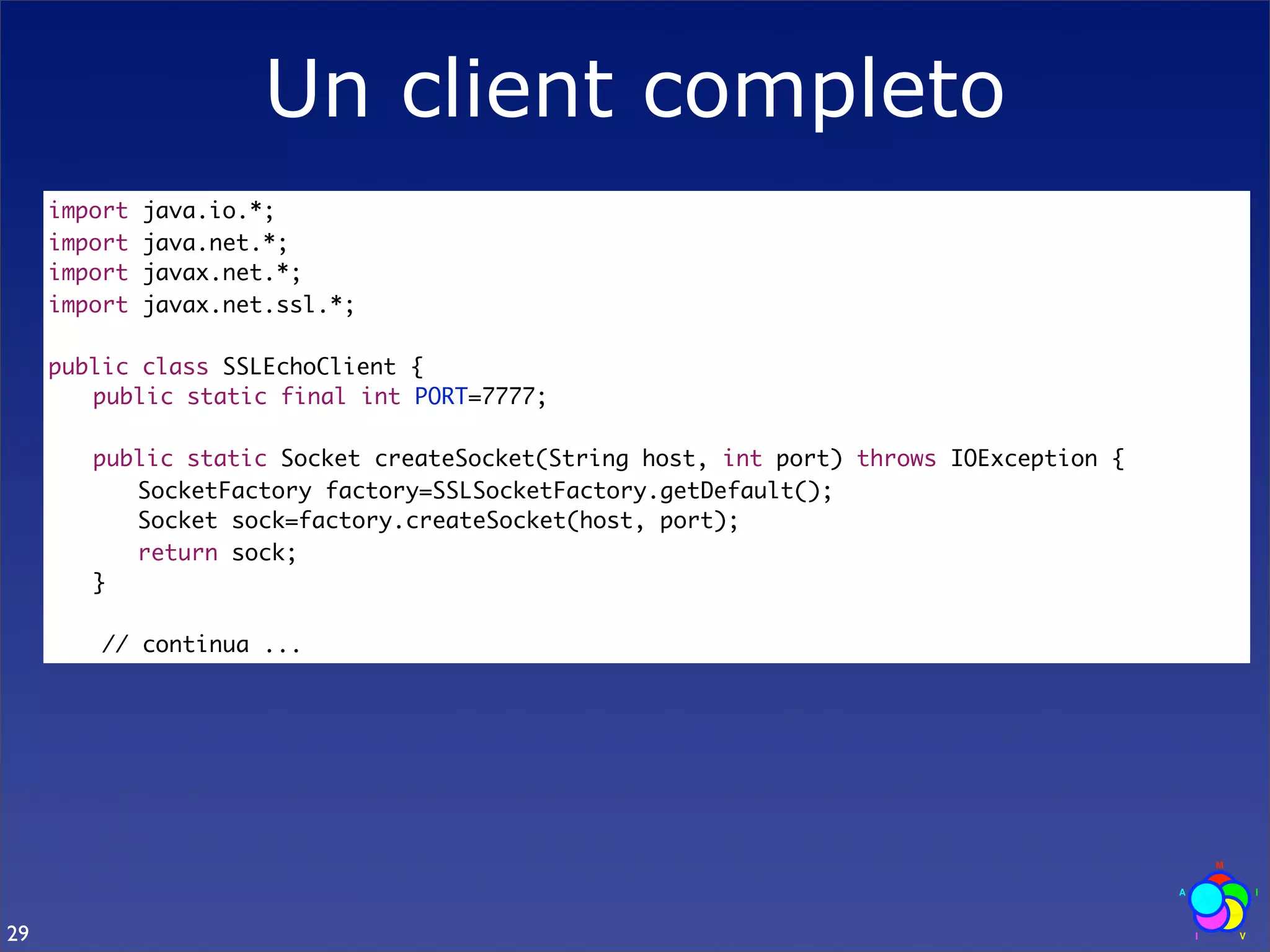

![Un client completo

public static void main(String args[]) throws IOException {

System.setProperty("javax.net.ssl.keyStore", "clientkeystore.jks");

System.setProperty("javax.net.ssl.keyStorePassword", "pippobaudo");

System.setProperty("javax.net.ssl.trustStore", "clienttruststore.jks");

System.setProperty("javax.net.ssl.trustStorePassword", "pippobaudo");

Socket sock=createSocket(args[0], PORT);

OutputStream os=sock.getOutputStream();

Writer wr=new OutputStreamWriter(os, "UTF-8");

PrintWriter prw=new PrintWriter(wr);

prw.println("Hello, world");

prw.flush();

InputStream is=sock.getInputStream();

Reader rd=new InputStreamReader(is, "UTF-8");

BufferedReader brd=new BufferedReader(rd);

String answer=brd.readLine();

System.out.println(answer);

sock.close();

}

}

30](https://image.slidesharecdn.com/lezione05-090630082227-phpapp01/75/Lezione-5-Socket-SSL-TLS-30-2048.jpg)

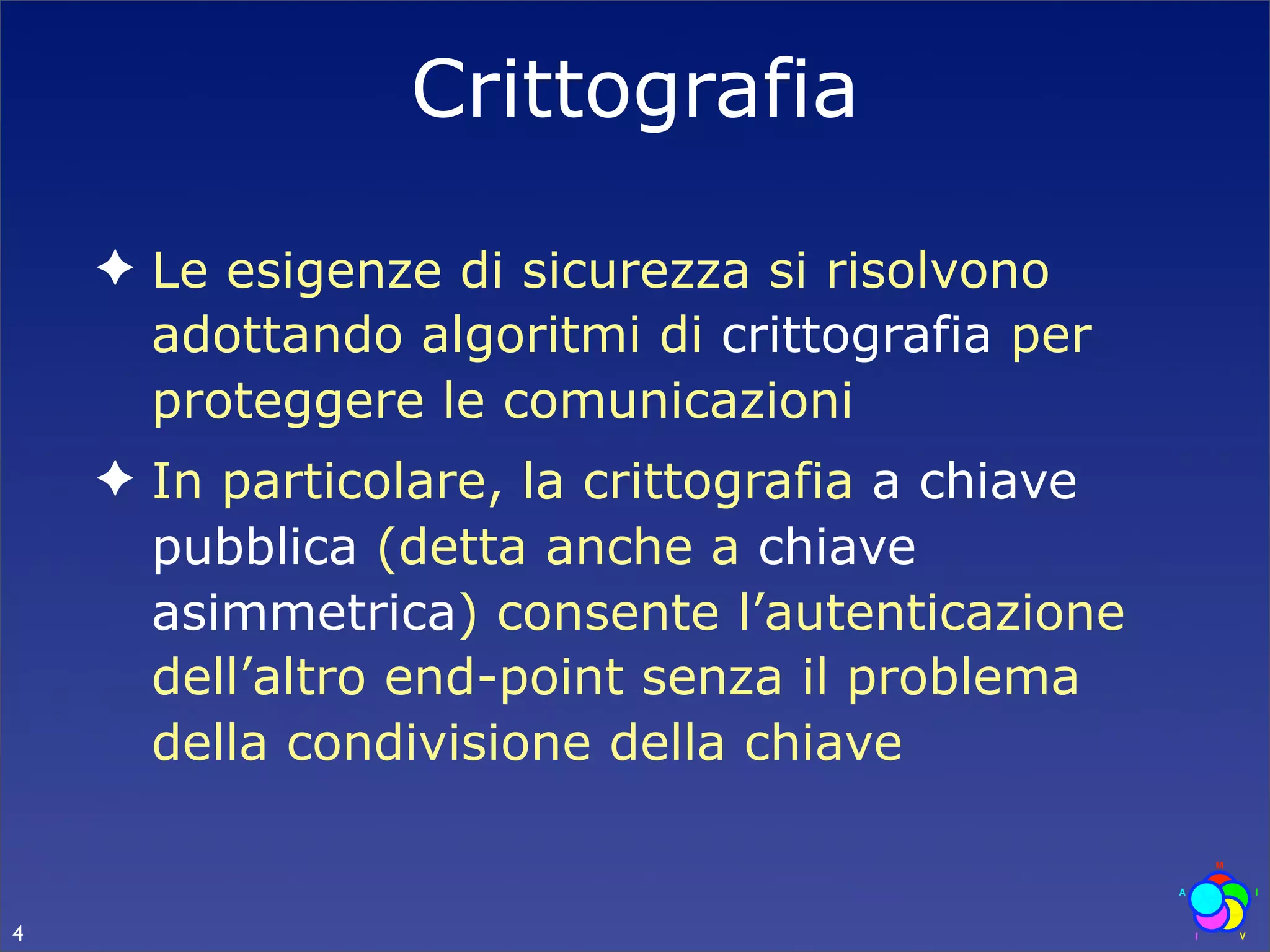

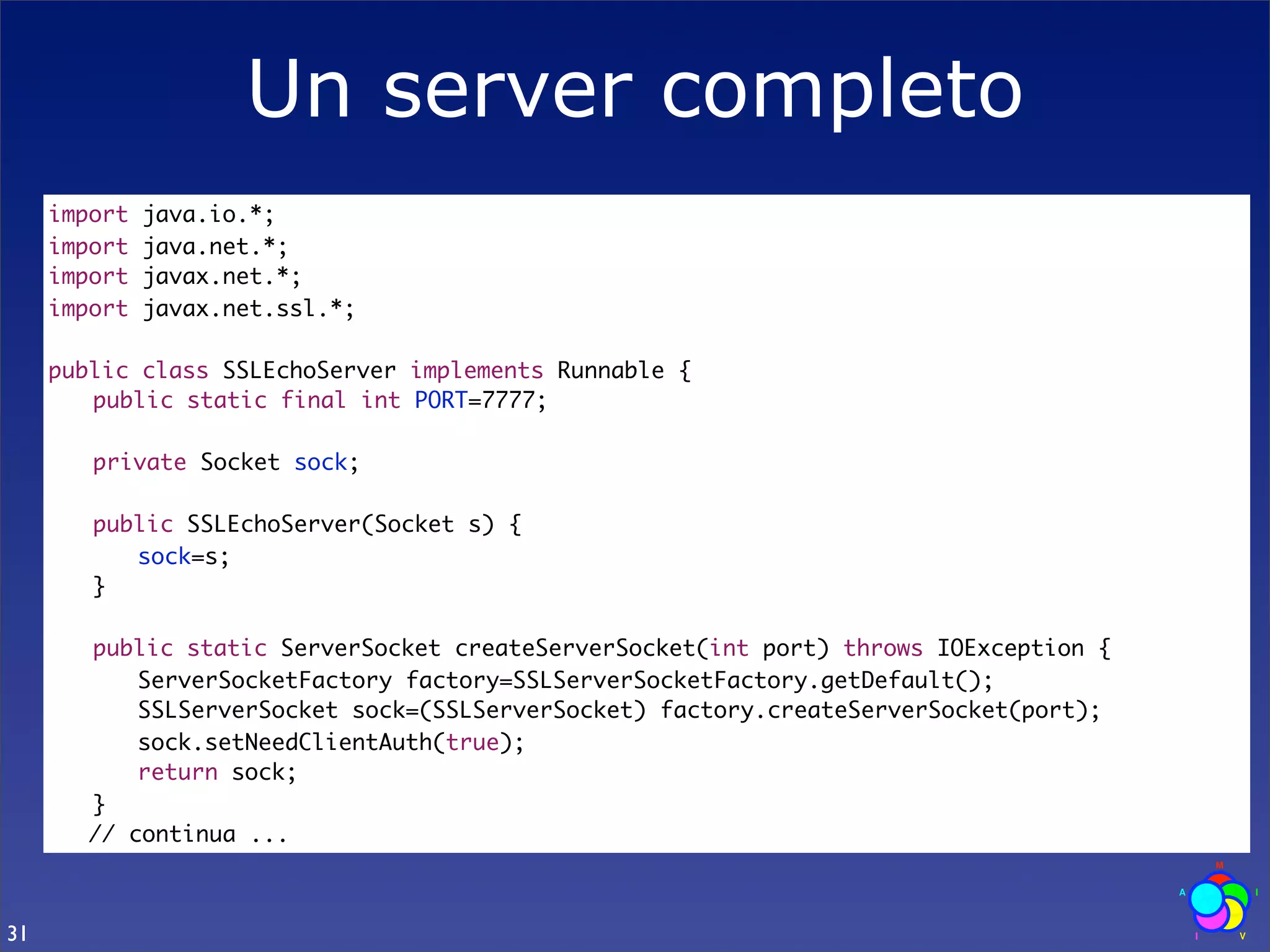

![Un server completo

public static void main(String args[]) throws IOException {

System.setProperty("javax.net.ssl.keyStore", "servkeystore.jks");

System.setProperty("javax.net.ssl.keyStorePassword", "pippobaudo");

System.setProperty("javax.net.ssl.trustStore", "servtruststore.jks");

System.setProperty("javax.net.ssl.trustStorePassword", "pippobaudo");

ServerSocket serv=createServerSocket(PORT);

while (true) {

Socket sock=serv.accept();

SSLEchoServer server=new SSLEchoServer(sock);

Thread t=new Thread(server);

t.start();

}

}

// continua...

32](https://image.slidesharecdn.com/lezione05-090630082227-phpapp01/75/Lezione-5-Socket-SSL-TLS-32-2048.jpg)