🛡️ TrafficEye 护网工具 :https://github.com/CuriousLearnerDev/TrafficEye

特别感谢以下团队与信息安全研究者对工具与技术的支持与推荐(排名不分先后):

- 天启实验室

- 法克安全

- Pings

- 成都第一深情

- 还原设置

- 夜梓月

- SY

- 平平无奇的水蜜桃

- 火柬

- 向

- st.ANGER

- 远方

- start

GitHub Releases:https://github.com/CuriousLearnerDev/Online_tools/releases

- 0.10.0 版本(新界面最新版本):

- 夸克网盘:https://pan.quark.cn/s/d32034bb4572 提取码:TTia

- 0.8.2 版本(老界面最新版本):

- 夸克网盘:https://pan.quark.cn/s/0f15c926a793 提取码: xSuC

-

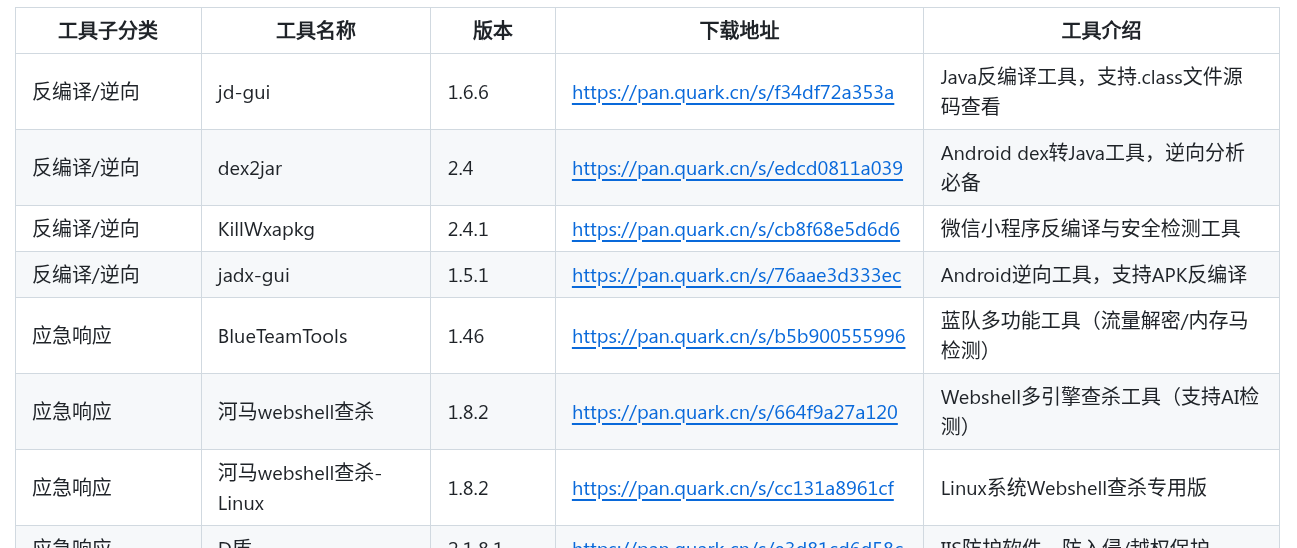

全工具离线包 工具列表:全工具列表

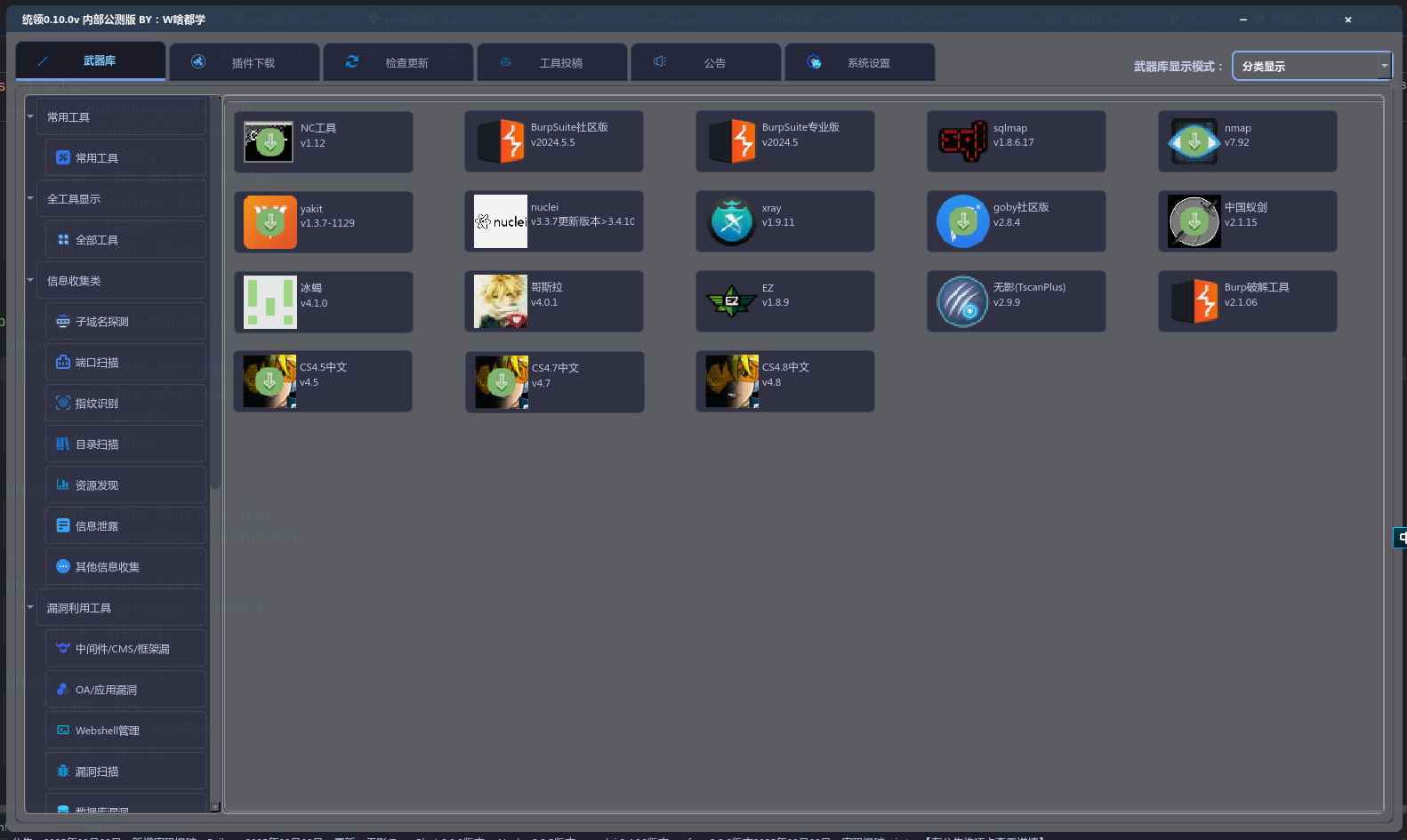

该工具专为运维和安全检查和学习研究设计,类似于软件商城,可以实现工具下载、更新,并提供自动化安装脚本。对于信息安全专业的学生而言,不用担心工具无法正常运行配置,提升学生学习效率。

集成了类型工具如下:

- 全部运维&甲方&防守方工具:应急响应、内存马查杀、日志分析、流量抓包、代码审计、反编译/逆向、应急流程和说明

- 全部信息收集工具:子域名探测、端口扫描、指纹识别、目录扫描、资源发现、信息泄露

- 漏洞利用工具:中间件/CMS/框架漏、OA/应用漏洞、Webshell管理、漏洞扫描、数据库漏洞、XSS漏洞、综合利用

关于漏洞采集系统:

1.5版本基本上花了很长时间去写自动化漏洞采集系统他会自动化爬取微信公众号漏洞Poc,Gihtub采集漏洞代码采集,监控各种漏洞平台(x里云,x安信,x创宇,x盟等)判断采集利用Poc,会根据漏洞名称是否有POC/EXP提取关键字自动化去搜索引擎(支持谷歌、Bing)和Gihub搜索爬取和提取数据,监控xxhub、nuclei、exploitdb等漏洞利用平台

2.0主要新增了github内容的漏洞exp/poc的监控,目前漏洞采集近6w,安全考虑目前还不对放公开版统领工具开放

✅ 统领0.9.x版更新了什么功能

- 添加全工具显示

- 界面去除实用工具

- 界面主题改变

由于此版本进行了较大改动,可能会存在一些未知问题,考虑到个人的测试能力有限,如果你在使用过程中遇到任何问题,请随时反馈,我们将尽力改进。

- 界面美化

- 新增应用界面

- 新增右键工具图片快速工具文档使用(2024年11月23日目前已经更了nc、sqlmap、360星图、subfinder、nmap使用文档后续持续更新)

- 界面布局修改

- 新增在线资料库(目前只能查看在线资料后续更新)

python的tk开发美化成这样了已经很难了,美化的快吐了,tk开发小工具还好开发大点功能的东西就得吐血了!

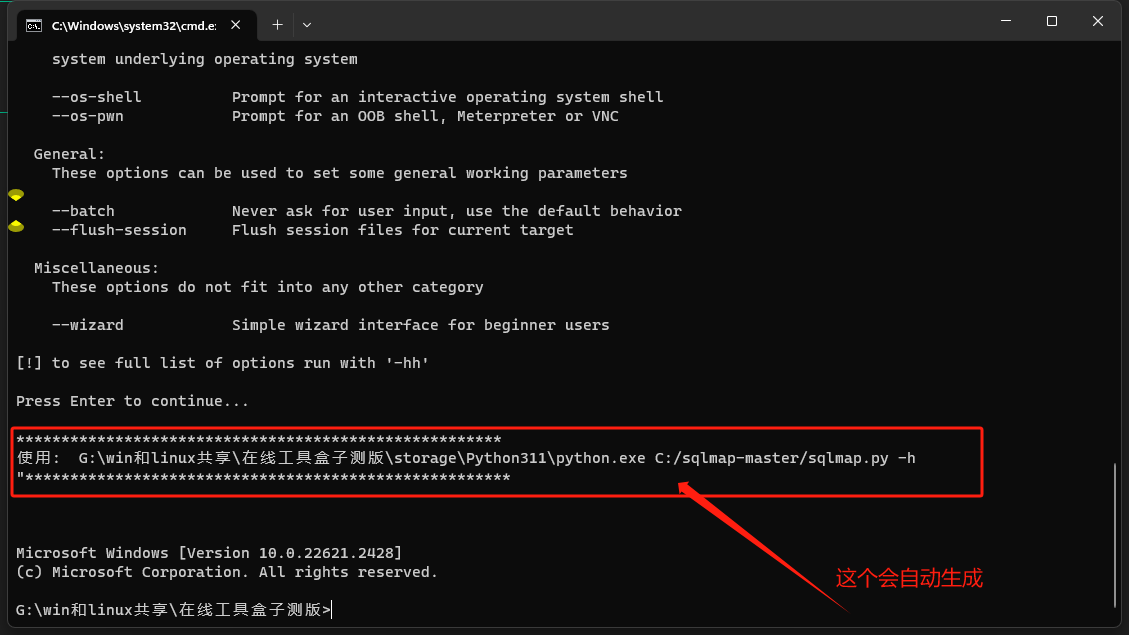

命令行模式的工具都会有运行说明

如果要检查工具有没有更新可以点击【检查更新】(他会检查新增和更新的工具)

看见有新工具增加了

2024年11月23日目前已经更了(nc、sqlmap、360星图、subfinder、nmap使用文档后续持续更新)

右键图标下载文档

然后右键打开

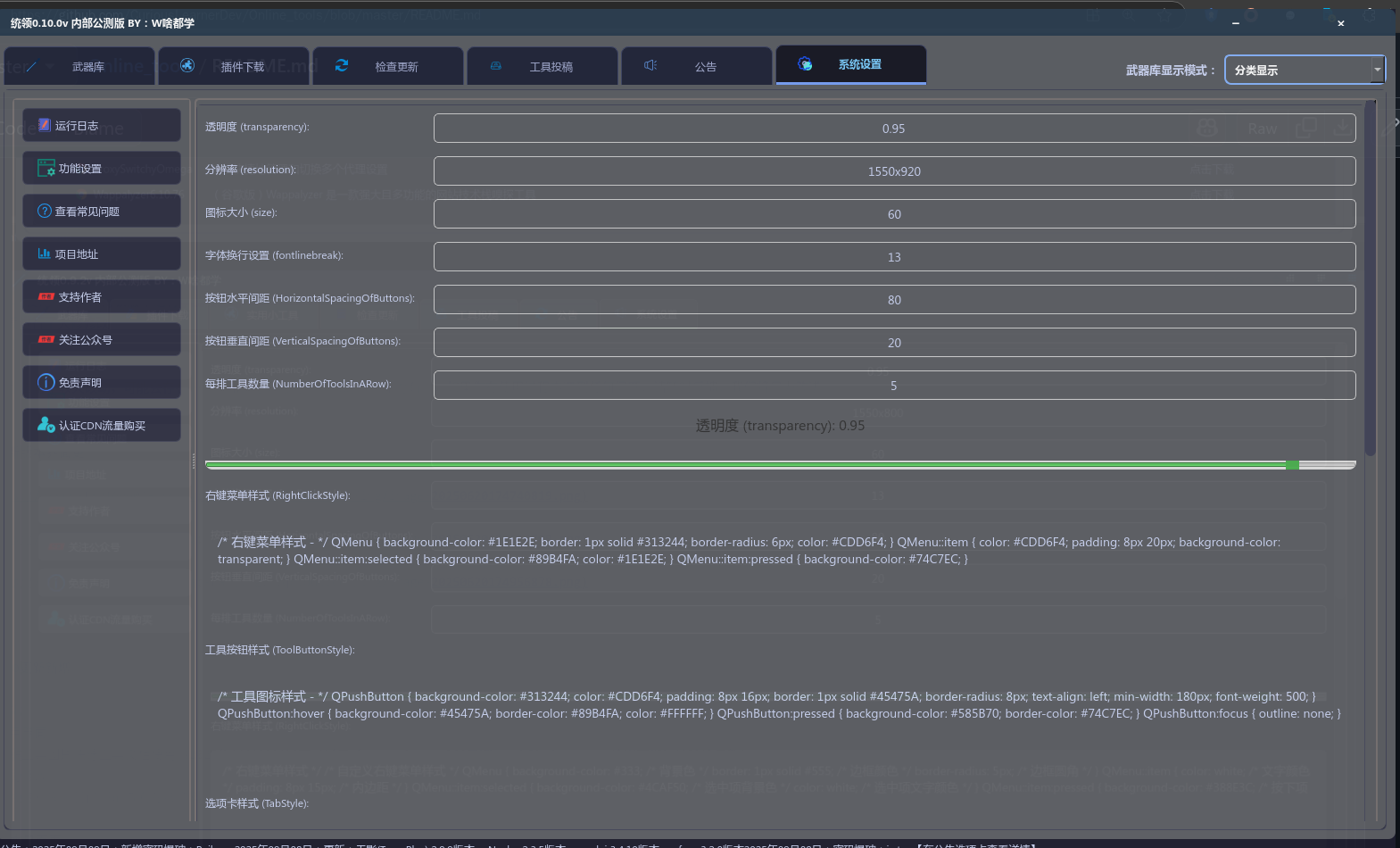

可以根据自己的设置界面样式

上面图片里面不是有一个设置网络请求吗,这个关闭的时候该工具就不会检查发送然后外部请求了(比如启动程序的时候他会自动检查更新和更新公告内容)

可以设置界面显示

有三种选择

如下:

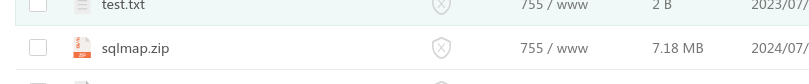

如果自己有服务器可以打包我的包然后上传服务器叫下载地址放到

全部的工具下载配置文件在storage/toollist.json文件里面里面有一个空的参数

这个参数就是对用的工具自定义下载地址,支持7z、zip、rar压缩方式

演示

叫下载好的工具把上传到服务器

上传到服务器上面

然后叫这个下载链接放到custom里面,

他就不会调用作者的下载地址了

这个功能我是真的写浪费了我一个周六周日周末的时间写出来的功能,真的要多多支持呀

下面我就详细说一下这个功能的使用

界面依旧很丑!

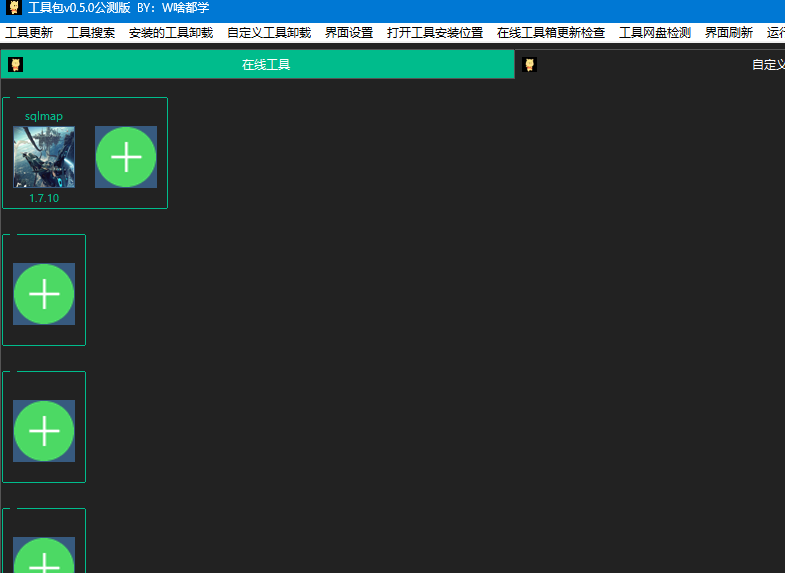

我们随便点击一个添加按钮,如果我点击了是那个按钮就会自定义工具添加到选择的一行里面

- 第一个工具名称:这个没有什么好说的就是添加的工具名称

- 第二个工具显示位置:我们叫图标的显示的位置

- 第三个工具图标:这个也没有什么好说的就是工具的图标

- 第四个程序启动的文件:我们的启动程序的文件

- 第六个选择启动环境:就是启动程序的需要的环境,这个一共有4个选择可以选择python3.8、JDK8、JDK20、无需环境这几个选项(使用的是工具内部的环境然后没有安装会自动下载)

- 第七个选择显示方式:这个就是你选择的工具的启动模式,然后是图形界面的就选择图形界面的,如果是命令行的就选择命令行的

- 第八个添加参数:这个就是我们运行的后面的参数,比如我们运行一个nmap -h,这个-h就是我们添加的默认启动的参数

下面是详细的说明

这个没有什么好说的就是添加的工具名称

这个我演示一下应该就可以明白了

比如我添加一个工具位置是1

然后这个工具是在这

然后我添加一个大于等于2的位置他就会下面这样

然后这个工具的位置就变成了这样

这个也没有什么好说的就是工具的图标

这个启动是文件就是然后你是比如sqlmapq启动文件就是如下

下面就是sqlmap的启动文件

在如果比如是冰蝎工具

下面是他的启动文件

在在如果是goby

下面是他的启动文件

这个也没有什么好说的就是工具的版本

下面这个输入什么图标版本就显示什么

这个一共有4个选择可以选择python3.8、JDK8、JDK20、无需环境这几个选项

这个选择如果你是sqlmap这样的python的运行环境你就选择运行环境

运行自定义工具的简单原理就是这样 python运行地址加工具运行地址

图片

在运行源码层面上其实比这个复杂一点,如果是命令行程序会生成一个一个start的文件夹然后在创建一个文件里面会生成一个工具的启动文件,你们用户就不用了考虑怎么多选择就完事了,GUI点点就完事了

这个就是你选择的工具的启动模式,如果是图形界面的就选择图形界面的,如果是命令行的就选择命令行的

这个就是我们运行的后面的参数,比如我们运行一个nmap -h,这个-h就是我们添加的默认启动的参数(可以忽略不加也可以)

简单大概下面这样

我们还是那sqlmap做演示

我在github叫sqlmap下载下来然后解压出来了,在C:\sqlmap-master

然后添加就这样添加

添加完成这个就显示了

我们就可以点击运行了

-

本安全工具仅供技术研究和教育用途。使用该工具时,请遵守适用的法律法规及道德准则。

-

用户应遵守《中华人民共和国网络安全法》,并且不得将该工具用于未经授权的测试或非法活动。否则,用户自行承担所有责任,与工具作者无关。

-

本工具可能涉及安全漏洞测试和渗透测试,请仅在合法授权范围内使用,否则用户需自行承担风险,且与工具作者无关。

-

本工具附带使用教程,仅提供学习使用。请确保仅在授权的情况下参考和执行教程内容。否则用户需自行承担风险,且与工具作者无关。

-

如该工具涉及侵犯您的合法权益,请及时联系工具开发者,开发者将在第一时间处理并删除相关内容。

-

使用本工具的用户应自行承担一切风险和责任。开发者不对因使用本工具产生的任何后果承担责任。

-

使用本工具可能存在一定的风险和不确定性,用户应自行评估并承担所有相关风险。