本文为您介绍如何使用攻击日志进行攻击日志索引、快速分析、处置攻击和下载攻击日志。

背景信息

Web 应用防火墙默认提供攻击日志功能,详细记录攻击产生的时间、攻击源 IP、攻击类型及攻击详情等信息。攻击日志支持全文检索、模糊搜索和组合条件搜索等检索方式,同时支持根据检索条件下载日志,支持百万级日志下载。

检索攻击日志

1. 登录 Web 应用防火墙控制台,在左侧导航栏中,选择攻击日志。

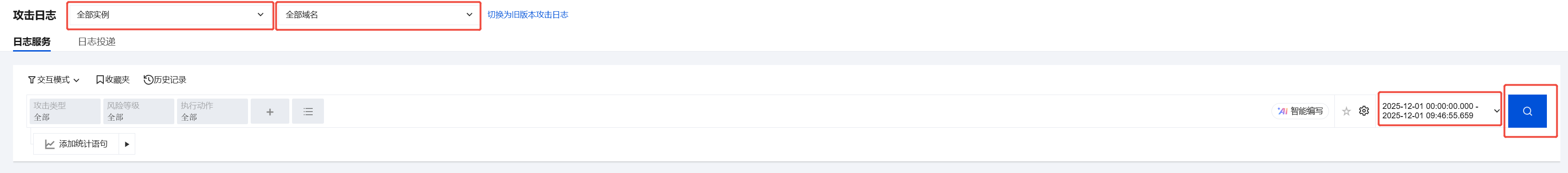

2. 在攻击日志页面,单击日志服务,切换到日志服务页面。

3. 检索攻击日志前,请先设置检索的范围。选择实例和域名,设置时间范围,单击

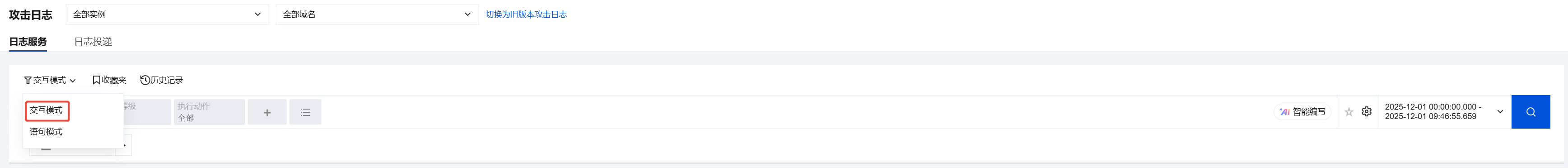

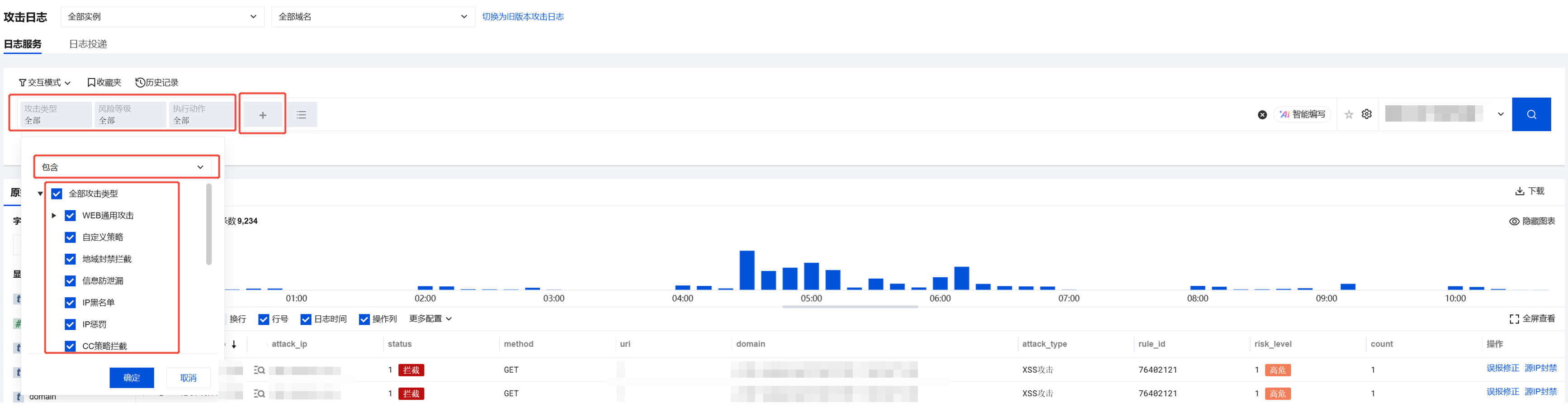

交互模式:根据检索条件,检索攻击日志。

a. 在攻击日志 > 日志服务页面,选择交互模式。

c. 重复执行上一步,直到添加完所有检索条件,单击

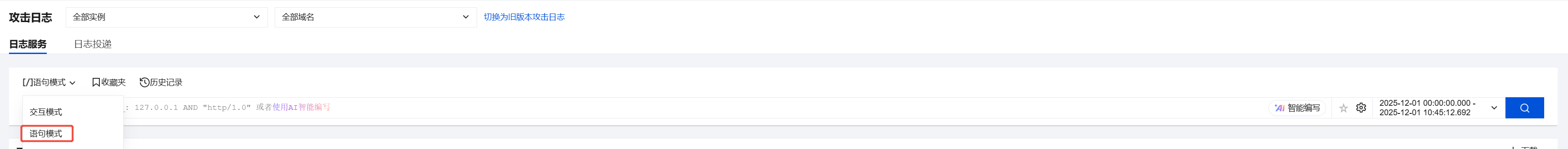

语句模式:根据检索语句,检索攻击日志。

a. 在攻击日志 > 日志服务页面,选择语句模式。

b. 您可以通过以下两种方式编写查询语句:

在语句框中直接输入检索语句,然后单击

使用 AI 智能编写辅助生成查询语句,详情请参考 智能编写查询语句。

分析攻击日志

原始日志

1. 登录 Web 应用防火墙控制台,在左侧导航栏中,选择攻击日志。

2. 在攻击日志页面,单击日志服务 > 原始日志。

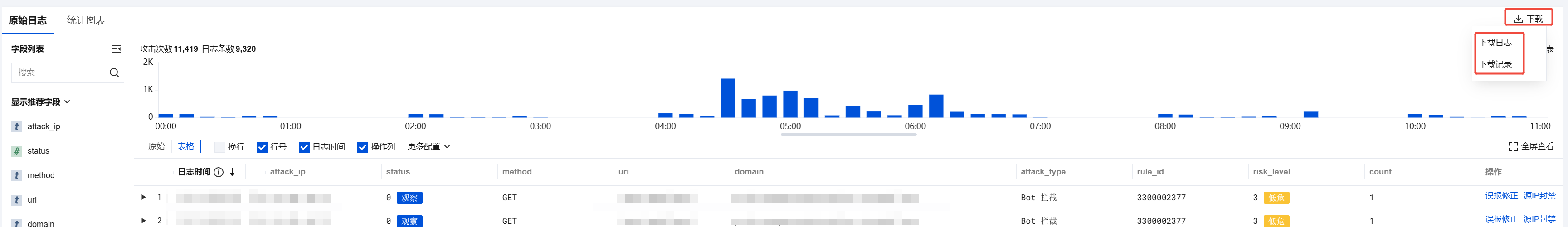

在原始日志上方,可以查看当前检索条件下符合条件的日志总条数和时间分布等关键信息;也可以通过下方设置栏切换原始日志的展示样式。

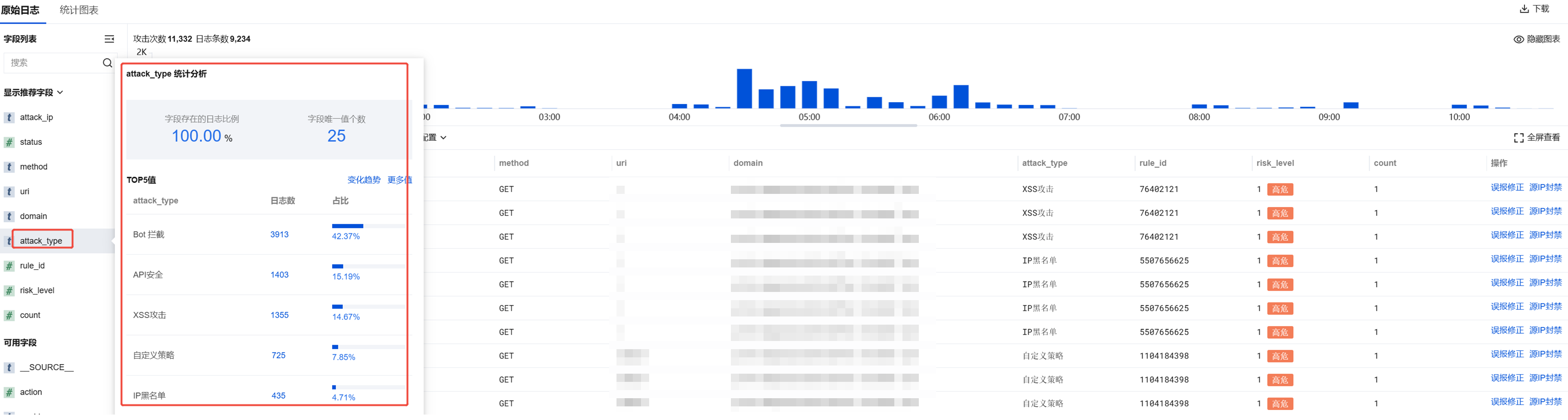

在原始日志数据列表左侧,单击“字段名称”,会按日志数大小排序展示与本字段匹配的 TOP 5 字段详情及日志数占比。日志详情字段说明请参考 日志详情字段说明。

在攻击日志数据列表中,单击每条展示日志发生时间左侧的

统计图表

1. 登录 Web 应用防火墙控制台,在左侧导航栏中选择攻击日志。

2. 在攻击日志页面,单击日志服务 > 统计图表。

3. 生成图表时,您可以选择:

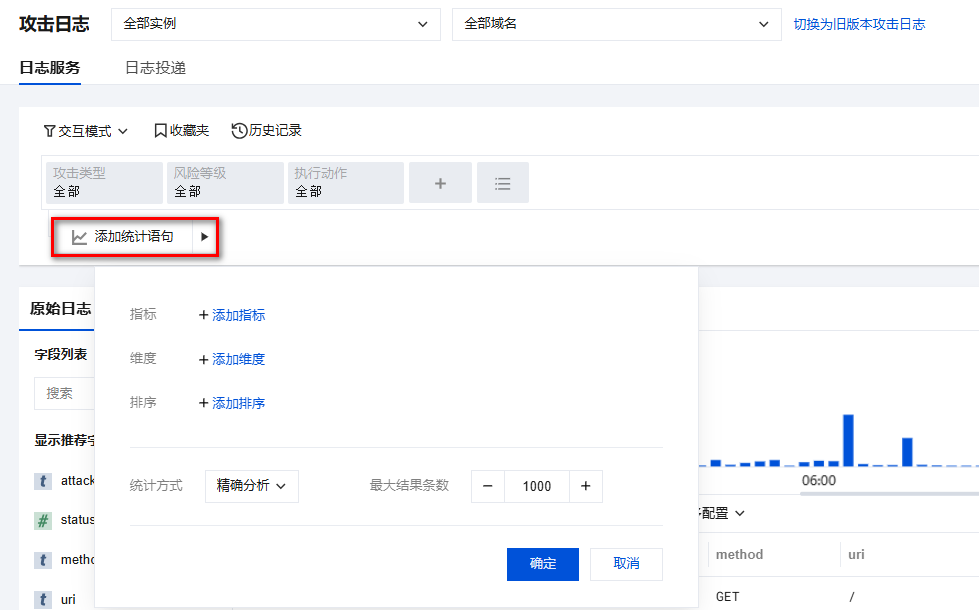

交互模式:通过添加统计语句来生成图表。单击添加统计语句,配置具体的指标、维度、排序方式、统计方法,并设定最大返回结果数量,单击确定。

语句模式:直接使用查询语句进行绘图:

在语句框中直接输入检索语句,然后单击

使用 AI 智能编写辅助生成查询语句,详情请参考 智能编写查询语句。

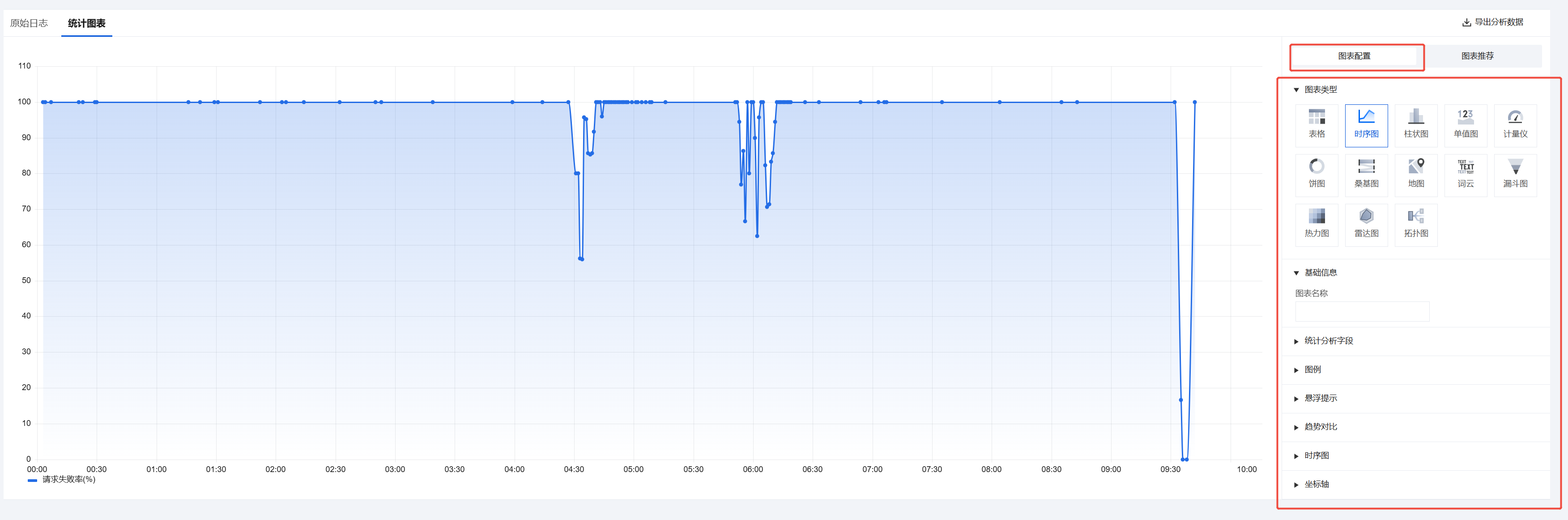

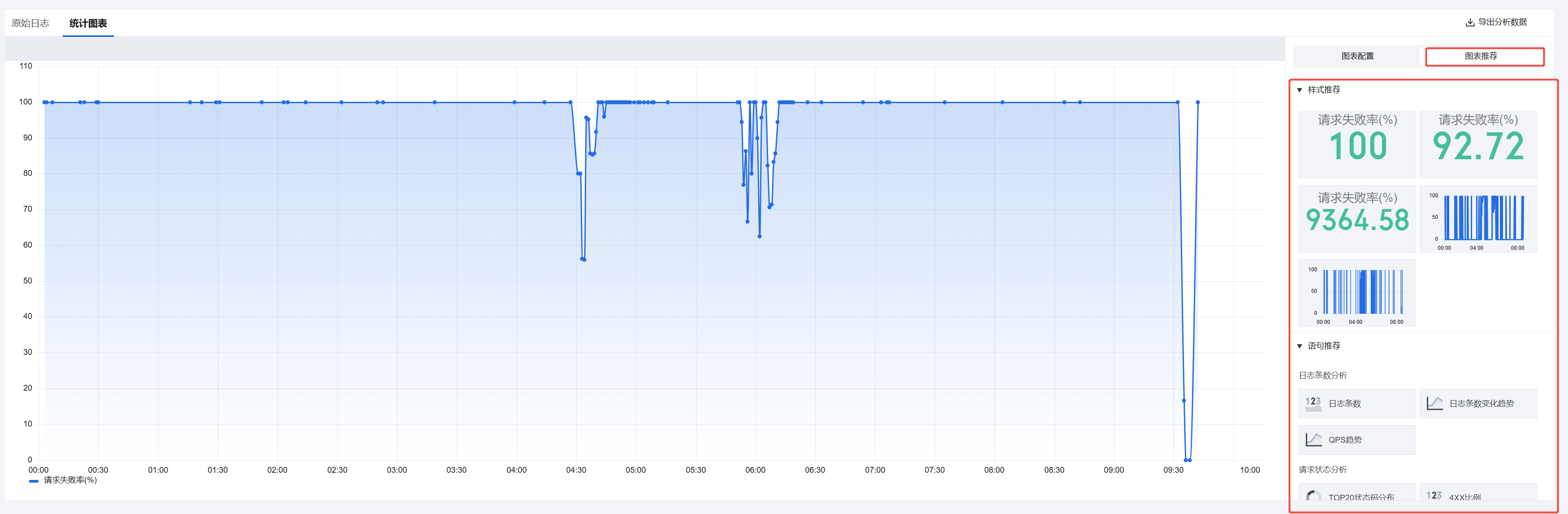

4. 图表生成后,您可以通过以下两种方式调整其展示效果:

在图表配置中直接修改图表类型。

使用图表推荐提供的样式或语句模板快速优化展示。

攻击处置

在攻击日志数据列表中,支持单击操作列中的误报修正、源 IP 封禁,快速添加处置规则。

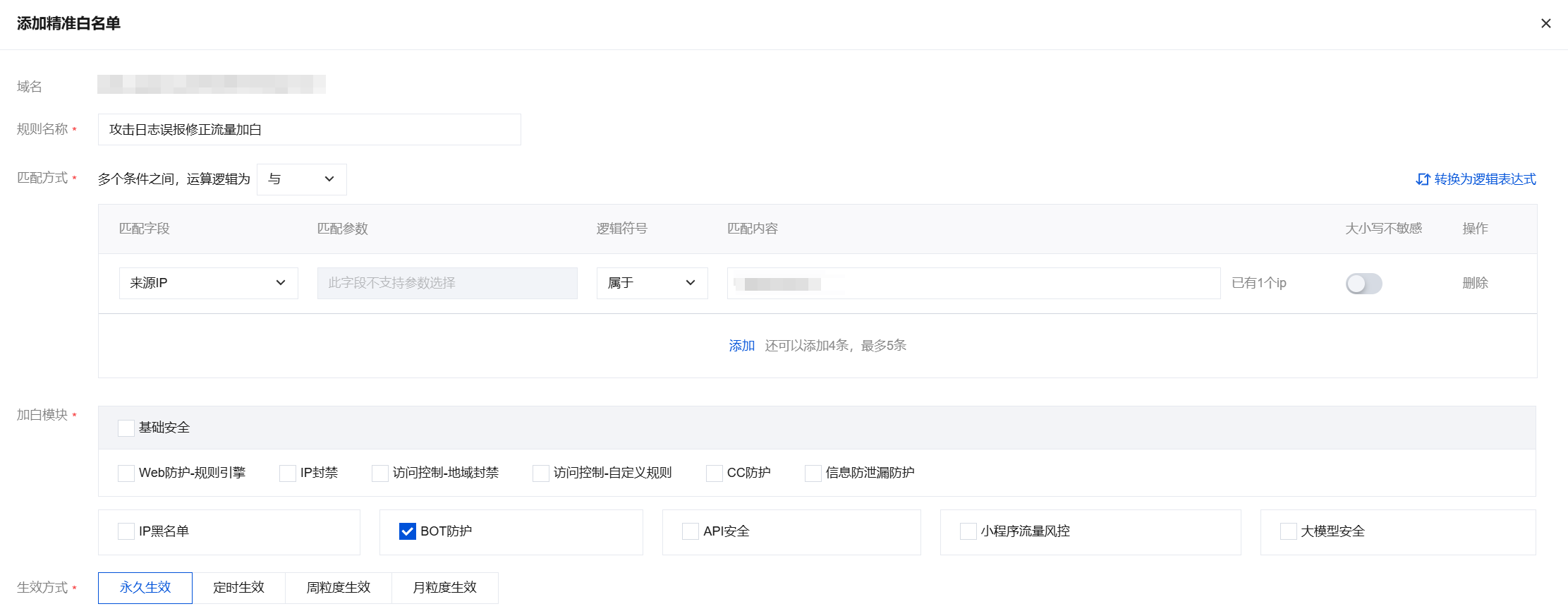

误报修正:支持一键添加对应防护模块的精准白名单规则,不再拦截对应 IP 访问,完成修改后,单击确定。

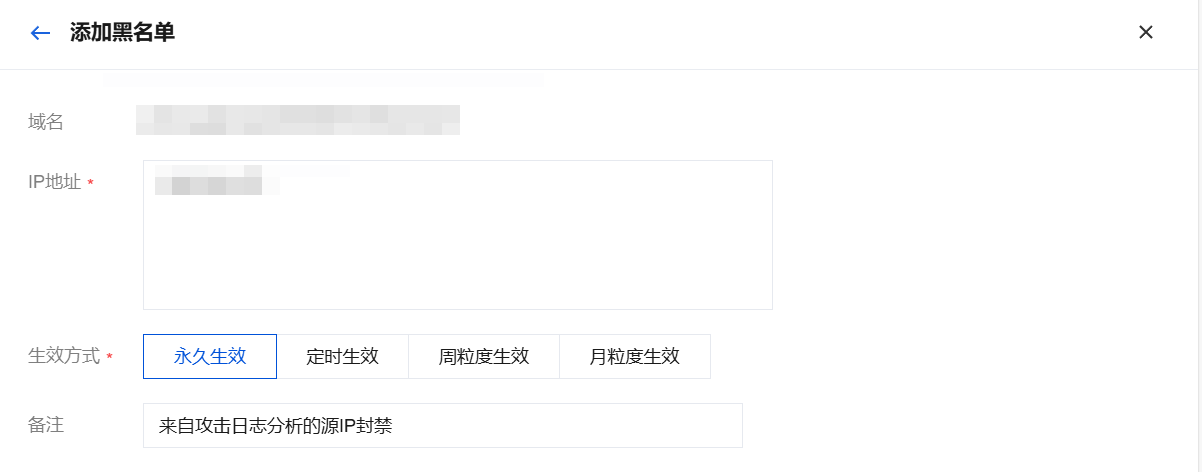

源 IP 封禁:支持一键添加 IP 黑名单,拦截对应 IP 的访问,完成修改后,单击确定。

下载攻击日志

1. 登录 Web 应用防火墙控制台,在左侧导航栏中选择攻击日志。

2. 在攻击日志页面,单击日志服务 > 原始日志。

3. 在原始日志数据列表右上角, 单击

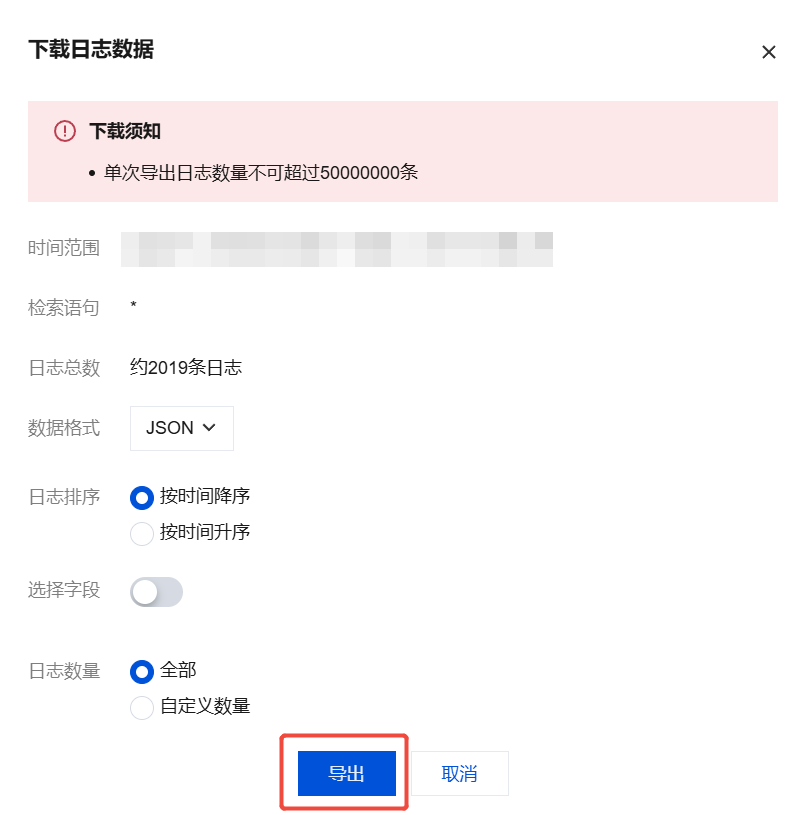

单击下载日志,进入下载日志数据页面。根据需要对数据格式、日志排序、选择字段、日志数量等选项进行设置,单击导出。

注意:

默认下载当前检索的日志范围。

同一时间段内只允许创建一个下载任务,请耐心等待。

单次最多下载100万条日志,如果您需要下载的日志超过100万条,建议您分多次任务进行下载。

当选择泛域名(如:

*.abc.com)时,所有关联子域名(以.abc.com结尾)的日志也将会被下载。最多创建五条下载任务,请注意下载的任务数。

单击下载记录,进入下载记录页面。可在此查看所有的下载任务相关信息,并对已完成的下载任务进行删除或下载操作。

说明

创建成功的日志下载任务,保留3天,超过3天之后日志文件将会删除,请及时下载。

日志投递

附录

日志详情字段说明

字段名称 | 字段说明 | 示例值 |

host | 客户端访问的域名信息。 | lb-example |

url | 请求 URI :用于标识请求资源的字符串。 | /about-us |

attack_ip | 攻击源 IP:客户端攻击的源 IP。 | 1.1.1.1 |

attack_type | 攻击类型:攻击具体命中的攻击类型。 | XSS攻击 |

rule_id | 规则 ID:触发防护策略的规则 ID,其中 AI 引擎检测出的攻击详情的规则 ID 为0。 | 10000244 |

scene_id | 场景 ID:触发防护策略的场景 ID。 | 10000111 |

scene_module | 场景模块:触发防护策略的场景模块,包括前端对抗(jsinject)、自定义规则(ucb)、智能分析(autoanalyze)。 | jsinject |

method | 请求方法:客户端攻击请求方法。 | GET |

user_agent | 攻击源 IP 向服务器表明的浏览器类型和操作系统标识等信息。 | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/72.0.3626.119 Safari/537.36 (contact:menshen) |

risk_level | 风险等级:客户端攻击触发的风险等级,包括高危(1)、中危(2)、低危(3)三种风险等级。 | 1 |

status | 执行状态:攻击请求的处置结果,包括观察(0)、拦截(1)、人机识别(2)、重定向(3)四种处理结果。 | 1 |

count | 攻击次数:相同攻击源 IP 和攻击类型,汇总每10秒产生的攻击次数。 | 1 |

domain | 客户端攻击的域名信息。 | lb-example |

pan | 接入域名或 CLB 对象信息。 | lb-example |

domain_name | 客户端访问的域名信息。 | lb-example |

attack_time | 攻击时间:客户端攻击触发的时间。 | 2025-06-23T11:55:42+08:00 |

attack_place | 攻击位置:攻击发生在 HTTP 请求中的位置。 | Parameter |

action | 执行动作:客户端攻击触发的处置动作,包括观察(0)、拦截(1)、人机识别(2)、重定向(3)四种处理结果。 | 1 |

ipinfo_nation | 攻击 IP 所属国家名称。 | 中国 |

ipinfo_province | 攻击 IP 所属省份信息。 | 广东 |

ipinfo_city | 攻击 IP 所属城市。 | 东莞 |

ipinfo_state | 攻击 IP 所属国家信息,国家英文缩写。 | CN |

ipinfo_dimensionality | 攻击 IP 所属纬度信息。 | 22.79327 |

ipinfo_detail | 访问 IP 详情。 | - |

instance | 域名接入的 Web 应用防火墙实例名称。 | waf_examplename |

attack_category | 攻击一级分类,暂未提供。 | Web通用攻击 |

edition | 域名接入的 Web 应用防火墙实例类型:分为 sparta-waf(SaaS 型 WAF)和 clb-waf(负载均衡型 WAF)。 | clb-waf |

uuid | 日志唯一标识。 | 36643830ec3f8e9859a96bb91e6c5d24-615e8f475ee26f2fb3d37f8d53a00000 |

attack_content | 攻击内容:客户端触发攻击的内容。 | {"action":3,"type":1,"field":"alert("m3nsHen_Va1idation")","mc":"XSS攻击","offset":0,"sc":"XSS攻击","level":5,"target":"Parameter","match":"alert("m3nsHen_Va1idation")","data":"alert("m3nsHen_Va1idation")","sid":"010000244"} |

http_log | 记录 HTTP 请求和响应信息的日志文件:包含此次 http 请求的所有 http 信息。 说明: 超长自动截断,以实际记录大小为准。 | {"REQUEST_METHOD":"GET","PROTOCOL":"HTTP/1.1","REQUEST_ARG_RAW":"{"1750650000.4178421":true,"alert("m3nsHen_Va1idation")":true}"} |

headers | 协议头部信息:包括自定义头部信息。 | waf-customize-lbid: lb-example |

rule_name | 规则名称,暂未提供。 | - |

args_name | 参数名称:HTTP 请求中的参数名。 | Parameter |

dst_ip | 目标 IP 地址。 | 1.1.1.1 |

ipinfo_isp | 攻击 IP 运营信息。 | chinaunicom.com |

appid | 用户腾讯云账号的 APPID。 | 123****7891 |

ipinfo_longitude | 攻击 IP 的经度信息。 | 114.06931 |

is_white | 是否为情报白名单地址。 | 0 |

sec_chain | 请求经过的安全模块及对应执行动作。 | {"acl":{"ac":6},"areaban":{"ac":6},"bw_list":{"ac":12},"web_sec":{"id":10000244,"ac":1},"whitelist":{"ac":6}} |