个人简介:北理本硕,武大博士。欢迎加入“网络攻防和AI安全之家”和“数智人文与文本挖掘”知识星球!自幼受贵州大山的熏陶,养成了诚实质朴的性格。经过寒窗苦读,考入BIT,为完成自己的教师梦,放弃IT、航天等工作,成为贵州高校的一名教师,并想把自己所学所感真心传授给自己的学生,帮助更多陌生人。已发表论文30余篇,撰写专著8部,主持课题6项,感恩遇到的每一位读者,且看且珍惜。 贵州纵美路迢迢,为负劳心此一遭。收得破书三四本,也堪将去教尔曹。娜美人生,醉美生活。他和她经历风雨,慢慢变老。

杨秀璋的专栏

-

网络安全自学篇 付费124篇

网络安全自学篇 付费124篇 -

Python从零到壹 付费65篇

Python从零到壹 付费65篇 -

Python图像处理及图像识别 付费53篇

Python图像处理及图像识别 付费53篇 -

Python人工智能(TF+Keras) 付费49篇

Python人工智能(TF+Keras) 付费49篇 -

系统安全与恶意代码分析 付费64篇

系统安全与恶意代码分析 付费64篇 -

知识图谱、web数据挖掘及NLP 付费73篇

知识图谱、web数据挖掘及NLP 付费73篇 -

娜璋带你读论文 63篇

娜璋带你读论文 63篇 -

数智人文 2篇

数智人文 2篇 -

科研成果分享 1篇

科研成果分享 1篇 -

项目学习-他山之石 1篇

项目学习-他山之石 1篇 -

AI Coding 2篇

AI Coding 2篇 -

当人工智能遇上安全 17篇

当人工智能遇上安全 17篇 -

编程生活 30篇

编程生活 30篇 -

LLM+AIGC实战 19篇

LLM+AIGC实战 19篇 -

Python学习系列 105篇

Python学习系列 105篇 -

Python人工智能 18篇

Python人工智能 18篇 -

C# 系统应用知识 32篇

C# 系统应用知识 32篇 -

JAVA网站开发及实战 14篇

JAVA网站开发及实战 14篇 -

Python网络爬虫 41篇

Python网络爬虫 41篇 -

C# 网络编程知识 12篇

C# 网络编程知识 12篇 -

MFC应用及图像处理 19篇

MFC应用及图像处理 19篇 -

Python疫情大数据分析 5篇

Python疫情大数据分析 5篇 -

PHP基础知识及网站开发 12篇

PHP基础知识及网站开发 12篇 -

CTF从零单排 3篇

CTF从零单排 3篇 -

论文投递笔记 4篇

论文投递笔记 4篇 -

公众号文章备份(未公开)

公众号文章备份(未公开) -

Android实例开发与学习 20篇

Android实例开发与学习 20篇 -

Python黑帽 3篇

Python黑帽 3篇 -

GO语言 6篇

GO语言 6篇 -

文本挖掘和知识发现 3篇

文本挖掘和知识发现 3篇 -

安全攻防进阶篇 24篇

安全攻防进阶篇 24篇 -

安全报告翻译 23篇

安全报告翻译 23篇 -

娜璋故事系列 4篇

娜璋故事系列 4篇 -

HTML网站前端设计 17篇

HTML网站前端设计 17篇 -

数据库实战开发设计与优化 11篇

数据库实战开发设计与优化 11篇 -

CentOS云服务端操作 7篇

CentOS云服务端操作 7篇 -

Android 21篇

Android 21篇 -

Windows黑客编程 1篇

Windows黑客编程 1篇 -

数字图像处理 13篇

数字图像处理 13篇 -

C#基础知识 5篇

C#基础知识 5篇 -

Python数据挖掘课程 7篇

Python数据挖掘课程 7篇 -

C#数据库知识 4篇

C#数据库知识 4篇 -

汇编知识 4篇

汇编知识 4篇 -

设计模式 4篇

设计模式 4篇 -

机器学习 10篇

机器学习 10篇 -

算法知识 7篇

算法知识 7篇 -

论文翻译 1篇

论文翻译 1篇 -

C/C++基础知识 6篇

C/C++基础知识 6篇 -

Python基础知识 9篇

Python基础知识 9篇 -

Git基础 3篇

Git基础 3篇 -

编程杂谈 16篇

编程杂谈 16篇 -

软件项目管理 2篇

软件项目管理 2篇 -

百度地图开发 5篇

百度地图开发 5篇 -

学习排序 3篇

学习排序 3篇 -

读书笔记 5篇

读书笔记 5篇 -

Java网站开发 14篇

Java网站开发 14篇 -

面试工作 11篇

面试工作 11篇 -

Python爬虫 31篇

Python爬虫 31篇 -

LeetCode 15篇

LeetCode 15篇 -

数据库 23篇

数据库 23篇 -

HTML网页知识 9篇

HTML网页知识 9篇 -

个人网站搭建 12篇

个人网站搭建 12篇 -

黑科技 4篇

黑科技 4篇 -

数字媒体 3篇

数字媒体 3篇 -

Echarts可视化 4篇

Echarts可视化 4篇 -

Office 5篇

Office 5篇 -

渗透&攻防 15篇

渗透&攻防 15篇 -

SQL Server+Python 3篇

SQL Server+Python 3篇 -

数据结构 9篇

数据结构 9篇 -

课程复习 3篇

课程复习 3篇 -

Web安全 6篇

Web安全 6篇

TA关注的专栏 29

TA关注的收藏夹 0

TA关注的社区 24

TA参与的活动 8

本硕:北京理工大学 (Web数据挖掘)

博士:武汉大学 (网络空间安全和AI安全)

知识星球:网络攻防和AI安全之家 | 数智人文与文本挖掘

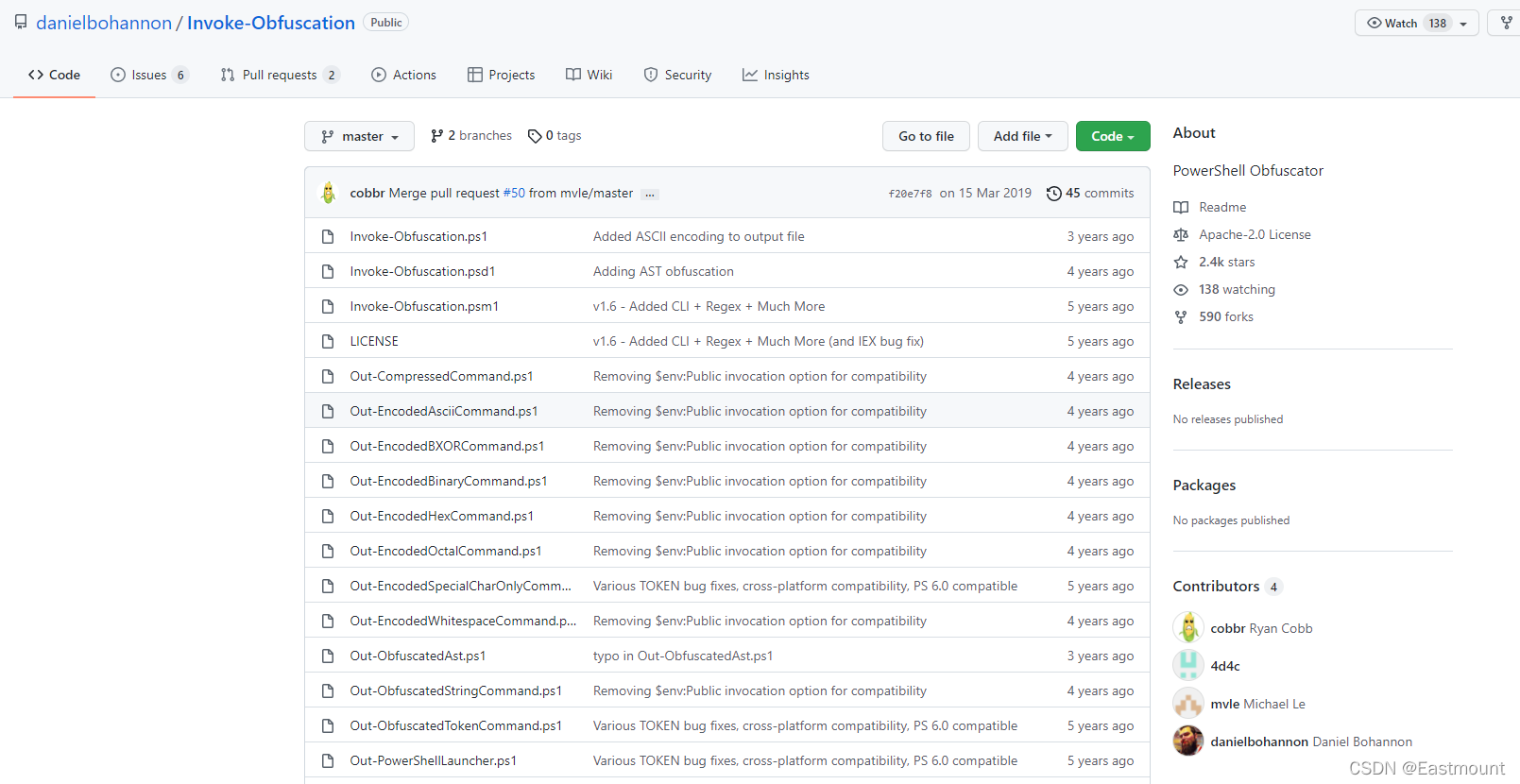

开源: github.com/eastmountyxz

欢迎付费咨询代码、数据集及论文问题

简介:自幼受贵州大山的熏陶,养成了诚实质朴的性格。寒窗苦读十二载考入BIT,为完成自己的教师梦放弃IT和航天,成为贵州高校的一名青年教师,并想把自己所学所感真心传授给自己的学生。已发表论文30余篇,撰写专著8部,主持课题6项,感恩遇到的每一位读者,且看且珍惜。

为负劳心此一遭。

收得破书三四本,

也堪将去教尔曹。

朋友圈分享正能量较多,考研考博找工作想奋斗的博友都私聊我添加,感恩遇见,共同进步。新建的公众号,也请各位多多关照❤

娜璋AI安全之家

AI 镜像开发实战征文活动

随着人工智能技术的飞速发展,AI 镜像开发逐渐成为技术领域的热点之一。Stable Diffusion 3.5 FP8 作为强大的文生图模型,为开发者提供了更高效的图像生成解决方案。为了推动 AI 镜像开发技术的交流与创新,我们特此发起本次征文活动,诚邀广大开发者分享在 Stable Diffusion 3.5 FP8 文生图方向的实战经验和创新应用 本次征文活动鼓励开发者围绕 Stable Diffusion 3.5 FP8 文生图方向,分享以下方面的内容: 1. 技术实践与优化 - Stable Diffusion 3.5 FP8 模型架构解析与优化技巧 - 文生图生成效果的提升方法与技巧 - 模型部署与加速策略,例如使用 Hugging Face、Diffusers 等工具 - 针对特定场景(例如二次元、写实风)的模型微调与定制化开发 2. 应用场景探索 - Stable Diffusion 3.5 FP8 在不同领域的应用案例分享,例如游戏设计、广告创意、艺术创作等 - 利用 Stable Diffusion 3.5 FP8 实现图像编辑、图像修复、图像增强等功能的探索 - 结合其他 AI 技术(例如 NLP、语音识别)构建更强大的应用 3. 创新应用与思考 - 基于 Stable Diffusion 3.5 FP8 的创新应用场景设计 - AI 镜像开发的未来发展方向的思考与展望 - 对 AI 镜像开发伦理、安全等问题的探讨

- 最近

- 文章

- 专栏

- 代码仓

- 资源

- 收藏

- 关注/订阅/互动

最近

文章

专栏

代码仓

资源

收藏

关注/订阅/互动

社区

帖子

问答

课程

视频